Что такое emv карта?

EMV — это международный стандарт для банковских карт с чипом. В разработке этого стандарта принимали участия

E

uropay

M

asterCard

V

ISA, отсюда и название. Попробуем разобраться, как же все таки карта общается с POS-терминалом по бесконтактному интерфейсу.

Начнем с самых основ.

Бесконтактная EMV карта на физическом уровне работает почти так же, как и RFID метка. Если базисно то, чип попадает в электромагнитное поле, а в замкнутом проводящем контуре (в нашем случае это будет антенна, расположенная по периметру), помещенном в переменное магнитное поле, образуется переменный электрический ток.

Этот ток заряжает специальный конденсатор, подключенный параллельно к резонансному контуру карты. Энергия, запасенная в конденсаторе, используется для выполнения микросхемой карты различных операций. Когда ридер изменяет электромагнитное поле, изменения сразу будут заметны на чипе.

Используя модуляцию сигнала, мы можем передавать информацию в бинарном виде. Если на карте подключить нагрузочное сопротивление и или изменить емкость конденсатора, то можно изменить силу тока в контуре карты, что приведет к изменению создаваемого им электромагнитного поля в области контура ридера, таким образом карточка передает данные.

Сам чип карты представляет собой смарт карту, на которой работает JavaCard, отдельная версия Java для платформ с малыми вычислительными ресурсами и поддержкой криптографических алгоритмов. На JavaCard загружаются апплеты, которые, и являются приложениями.

Также существует GlobalPlatform это некий стандарт для JavaCard, который предоставляет возможность безопасного управления данными на карте и позволяет загружать, изменять и удалять приложения на карте. В этой статье механизмы безопасности самой смарт карты мы рассматривать не будем.

Также еще напомню немного терминологии, для тех, кто не знаком.

POS-терминал (Point of Sale) — устройство продавца, которое считывает карту и инициирует платеж. Далее будем называть это устройство просто терминалом. Банк эмитент — это банк, который выпустил вашу карту.Банк эквайер — банк, который выдает продавцам POS-терминалы и обрабатывает платежи с них.

Платежная система — центральное звено между банком эквайером и банком эмитентом, через нее проходят абсолютно все платежи, и она знает какой банк какому сколько должен перевести денег. Платежных систем в мире не мало, кроме всем известных Visa и MasterCard есть ещё и American Express, China UnionPay и российская платежная система МИР.

Хорошо, карта и ридер могут общаться. Они посылают друг другу APDU-команды в виде Tag-Length-Value т.е. передается название тэга в шестнадцатеричном виде, его длина и само значение. Все команды описаны конечно же в документации и выглядят примерно так:

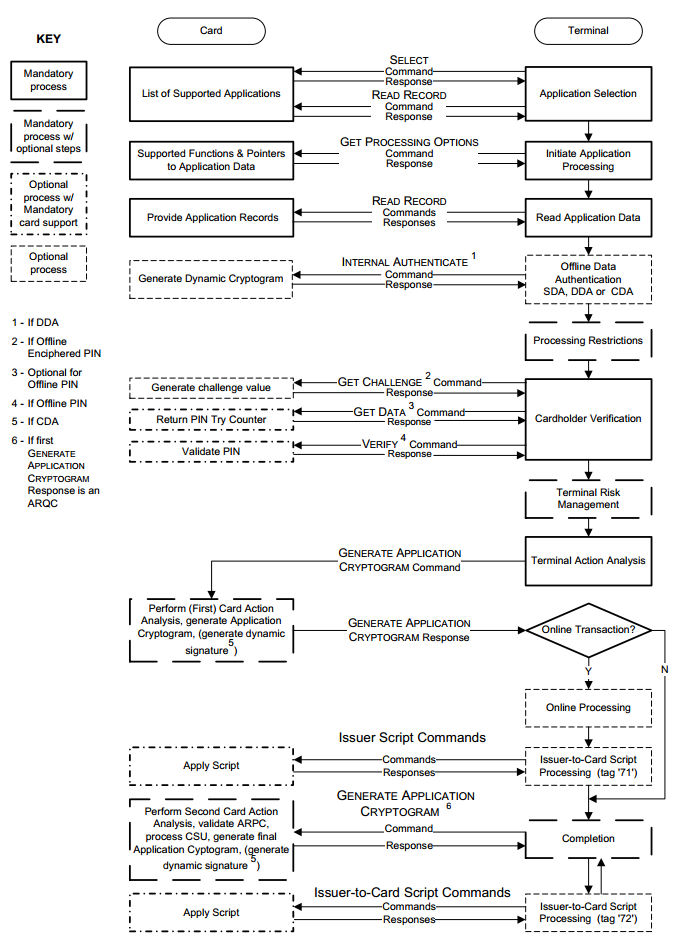

Стандартная EMV транзакция проходит в несколько этапов, я опишу полный алгоритм взаимодействия в случае контактного интерфейса, для бесконтактного интерфейса алгоритм несколько укорочен:

Коротко рассмотрим каждую операцию.

Выбор приложения. Часто бывает, что на одной карте может быть несколько приложений. Например, банковская карта и проездной билет. И терминалу как-то необходимо разобраться, где и какой алгоритм ему использовать. Для выбора приложения используются так называемые Идентификационные Коды приложения (Application Identifier – AID).

Что бы в этом разобраться терминал посылает команду SELECT. Например, AID карты Visa Classic будет выглядеть следующим образом: A0000000031010. Если в ответ придет несколько таких кодов и терминал умеет работать с несколькими приложениями, то терминал выведет на экран список и предложит выбрать нужное нам приложение. Если терминал не поддерживает ни один из кодов приложений, то операция будет отклонена терминалом.

Инициализация обработки приложения. Здесь сначала проверяется географическое место пребывания. Например, карты Maestro Momentum могут работать для оплаты только в России. Этот этап сделан для того, чтобы предоставить эмитентам возможность применять существующие онлайн методы риск-менеджмента при проведении офлайн операций.

На этом этапе EMV-транзакция может быть отменена по инициативе самой карты, если данный тип операции запрещен в данной стране мира эмитентом. Далее карта передает терминалу набор специально структурированной информации, содержащей описание функциональности карты и приложения.

Считывание данных приложения. Терминалу передаются различные данные карты необходимые для транзакции, например номер карты, expiration date, счетчик транзакций и много других данных. О некоторых из них будет сказано далее.

Пример данных:

Также передается сертификат публичного ключа банка эмитента и самой карты. Для того чтобы терминал был способен проверить цифровую подпись некоторых данных карты используется PKI-инфраструктура (Public Key Infrastructure). Вкратце, у платежной системы есть пара ключей — публичный и приватный и платежная система является для всех участников CA (Center Authority).

По сути платежная система для каждого банка эмитента выпускает новую пару ключей, и при этом формирует сертификат публичного ключа банка эмитента, подписывая его приватным ключом CA. Далее, когда банк выпускает новую карту, он соответственно генерирует для карточки пару ключей, и также формирует сертификат публичного ключа карты, подписывая его с помощью приватного ключа банка.

В терминалах обычно зашит сертификат публичного ключа для различных платежных систем. Таким образом, когда карточка передает сертификат публичного ключа банка эмитента и сертификат самой карты, терминал может с легкостью проверить всю цепочку, используя публичный ключ платежной системы.

Терминал с помощью публичного ключа платежной системы сначала проверяет подлинность сертификата банка эмитента, если он подлинный, то значит ему можно доверять и теперь с помощью сертификата банка эмитента можно проверить сертификат самой карты. Более подробней в статье про безопасность EMV .

Офлайн аутентификация. Терминал определяет тип поддерживаемого метода оффлайн аутентификации. Существует статичная (Static Data Authentication – SDA), динамическая (Dynamic Data Authentication – DDA) и комбинированная (Combined Data Authentication – CDA).

Эти методы также построены на основе PKI. SDA это просто подписанные данные на приватном ключе банка эмитента, DDA — терминал посылает какое-то случайное число и карточка должна подписать его, используя свой приватный ключ, а терминал проверит эту подпись используя полученный ранее сертификат карты, таким образом терминал удостовериться в том, что карточка и правда обладает приватным ключом — следовательно является подлинной. CDA это просто комбинация обоих способов.

Обработка ограничений. Здесь терминал проверяет полученные ранее данные с карты на условие пригодности для данной операции. Например, проверяет срок начала/окончания действия приложения Application Expiration Date (Tag ‘5F24’) и Application Effective Date (Tag ‘5F25’).

Также производится проверка версии приложения. Результаты операций, проводимых на данном этапе, также записываются в отчет TVR (Terminal verification results). По результатам этого этапа транзакция не может быть отменена, даже в случае, если, например, срок действия приложения истек.

Проверка держателя карты. Верификация держателя карты производится для того, чтобы аутентифицировать человека, предоставившего карту и проверить, является ли он подлинным владельцем карты. Стандарт EMV предоставляет различные методы верификации держателя карты (Cardholder Verification Method).

Список поддерживаемых методов верификации:

Вот

также есть интересная информация на эту тему.

Риск-менеджмент на стороне терминала. На этом этапе терминал проводит внутреннюю проверку параметров транзакции, исходя из установок риск-менеджмента банка-эквайера. Процедуры риск-менеджмента могут быть выполнены терминалом в любое время между моментами завершения процесса чтения данных карты и формирования терминалом первой команды GENERATE AC. Риск-менеджмент на стороне терминала включает в себя три механизма:

Анализ действий терминала. На этом этапе терминал анализирует результаты предыдущих шагов транзакции. По результатам анализа терминал принимает решение о том, следует ли провести операцию в online-режиме, разрешить ее проведение в офлайн режиме или отклонить операцию.

Риск-менеджмент на стороне карты. Карта, получив из команды GENERATE AC данные, касающиеся транзакции, терминала и результатов проверок терминала, в свою очередь выполняет собственные процедуры управления рисками и выносит собственное решение о способе завершения операции.

Анализ действий карты. На этом этапе карта завершает проведение процедур риск-менеджмента и формирует ответную криптограмму терминалу. Если карта решает одобрить транзакцию, то формируется Transaction Certificate. Если карта принимает решение о выполнение операции в режиме реального времени, то она формирует ARQC (Authorization Request Cryptogram).

Еще одна криптограмма ARPC (Authorization Response Cryptogram) нужна для аутентификации эмитента. Эмитент формирует криптограмму ARPC и отсылает криптограмму карте, если карта подтвердит пришедшую криптограмму, то следовательно, эмитент аутентифицирован картой.

Немного о безопасности ключей и взаимной аутентификации карты и эмитента из книги И. М. Голдовского:

Смысл взаимной аутентификации заключается в том, что карта и терминал аутентифицируют друг друга с помощью проверки подлинности криптограмм ARQC и ARPC. Криптограммы представляют собой данные, формируемые с использованием секретного ключа (который известен карте и банку эмитенту), номера транзакции, случайного числа, сгенерированного терминалом, а также некоторых реквизитов транзакции, терминала и карты. В случае ARPC к перечисленным данным еще добавляется авторизационный код ответа эмитента. Без знания секретного ключа карты для генерации криптограммы вычислить значения ARQC/ARPC невозможно за обозримое время с текущим уровнем технологий, и потому факт их успешной верификации указывает на подлинность карты и эмитента. Онлайн аутентификация является наиболее надежным способом аутентификации карты. Это связано с тем, что она выполняется непосредственно эмитентом, без посредника в виде терминала. Кроме того, для онлайновой аутентификации используется алгоритм 3DES с временным ключом размером 112 битов, криптостойкость которого соответствует криптостойкости алгоритма RSA с длиной модуля асимметричного ключа, используемого для офлайн аутентификации приложения карты, более 1700 бит. Использование на карте асимметричных ключей такой длины все еще достаточная редкость. Обычно используются ключи с модулем длиной 1024, 1152 или 1408 бит.

В конечном итоге онлайн транзакция проходит по цепочке: Карта <–> POS-Терминал <–> Банк Эквайер <–> Платежная Система <–> Банк Эмитент.

nfc tools

NFC Tools, позволит вам считывать и создавать собственные NFC-теги.

NFC Tools считывает и записывает Ваши NFC-метки через простой и удобный интерфейс.

Поднося своё устройства к NFC-метке, Вы можете считывать её содержимое и взаимодействовать с этими данными.

функция “Чтение” предоставляет Вам следующую информацию:

– производитель метки

– тип метки (например: Mifare Ultralight, NTAG213)

– стандарт метки (например: NFC Forum Type 2)

– технология (например: NFC A)

– серийный номер (например: 04:85:c8:5a:40:2b:80)

– размер метки и данные на ней

– возможны ли запись на метку

– все данные на метке (формат NDEF)

NFC Tools может записывать стандартную информацию, совместимую с любым NFC-устройством, на Ваши теги.

К примеру, Вы можете хранить запись VCARD и легко делиться своими контактами, открывать ссылки, передавать телефонные номера или местоположение.

функция “Запись” позволяет Вам записать стандартизированные данные, такие как:

– простой текст

– ссылка на веб-сайт

– адрес электронной почты

– контакт

– номер телефона

– заготовка текстового сообщения

– адрес или местоположение

– конфигурация Wi-Fi или Bluetooth

– персонализированные данные

Функция записи позволяет Вам добавлять любые данные, какие Вы только пожелаете.

Таким образом, Вы можете записывать самую разнообразную информацию на Вашу метку.

Также это приложение позволяет Вам сохранить содержимое Вашей метки для последующего доступа.

NFC Tools был протестирован со следующими NFC-метками:

– NTAG 203, 210, 210u, 212, 213, 213TT, 215, 216, 413 DNA, 424 DNA

– Ultralight, Ultralight C, Ultralight EV1

– ICODE SLI, SLI-S, SLIX, SLIX-S, SLIX-L, SLIX2, DNA

– DESFire EV1, EV2, EV3

– ST25TV, ST25TA

– Felica

Если у Вас возникли какие-либо проблемы, не стесняйтесь обращаться ко мне.

Примечания:

– Совместимо с iPhone 7 (и выше) и iOS 13.

Nfc-телефон можно использовать как электронный пропуск

NXP Semiconductors и HID Global анонсировали свою совместную разработку – базовое решение Mobile Access для мобильных NFC-телефонов. Технология NFC обеспечивает обмен информацией между устройствами на небольших расстояниях, используя имеющиеся стандарты бесконтактной передачи данных.

Компании HID Global и NXP способствовали созданию современного рынка решений для систем физического доступа на базе карт и сегодня вместе переносят эти решения на мобильные телефоны по мере того, как NFC становится стандартной технологией.

Бесконтактные карты для доступа сотрудников в здания компаний и на территорию парковки, теперь могут быть интегрированы в NFC-телефон, в котором хранится цифровое удостоверение личности.

Встроенный в мобильный телефон элемент безопасности NXP содержит учетные данные, которые могут считываться с него системами и устройствами для управления доступом.

NFC-смартфоны, которые все шире используются для управления доступом, обеспечат пользователям и компаниям привычно высокий уровень безопасности в сочетании с удобством мобильного устройства.

Совместно разработанное решение позволяет также использовать преимущества технологий считывания NXP и HID Global в инфраструктуре управления физическим доступом.

Решение поддерживает существующие считывающие устройства HID Global, а также устройства на базе платформы iCLASS SIO-Enabled (iCLASS SE) этой же компании, что стимулирует миграцию технологий управления доступом за пределы традиционных карт и считывателей, и позволяет реализовать мобильный доступ с использованием цифрового удостоверения личности.

Для гарантии совместимости новое решение обратно совместимо с новыми считывающими устройствами HID Global iCLASS, а также совместимо с экосистемой Trusted Identity Platform (TIP) компании HID Global.

Вместо введения

NFC расшифровывается как Near Field Communication или «ближняя бесконтактная связь», если по-русски. По своей сути это небольшой чип, который может быть встроен в смартфон с целью передачи данных на очень короткие расстояния с весьма мизерной скоростью.

NFC очень близка к технологии RFID, которая уже давным-давно используется для пометки продуктов в супермаркетах, но базируется на ее более позднем стандарте ISO/IEC 14443 (смарт-карты) и спроектирована для использования в переносной электронике (читай: смартфонах) и выполнения безопасных транзакций (читай: оплаты покупок).

Как и в случае со стандартом ISO/IEC 14443, дальность действия NFC всего 5–10 см, но разница в том, что чип NFC способен выполнять функцию тега и считывателя одновременно.

Другими словами, оснащенный NFC смартфон может быть как смарт-картой (картой метро, например), которую достаточно поднести к считывателю, чтобы расплатиться, так и самим считывателем, что можно использовать, например, для перевода средств между картами-смартфонами и превращения реальных карт с поддержкой стандарта ISO/IEC 14443 в виртуальные.

Но это только «одно из» и наиболее очевидное применение NFC. Благодаря тому, что чип NFC способен передавать данные в обе стороны и не требует аутентификации устройств, его можно использовать как простую и более удобную замену Bluetooth. С помощью NFC, например, можно делиться ссылками, паролями, контактными и другими данными между смартфонами, просто поднеся их друг к другу.

Появившаяся в Android 4.

0 технология Beam еще больше расширяет границы применения NFC, позволяя быстро переносить между устройствами целые файлы и папки, что достигается с помощью предварительной аутентификации Bluetooth-устройств по NFC и последующей установки Bluetooth-соединения и отправки файлов.

Как и в предыдущем случае, все, что требуется для передачи, — просто поднести телефоны друг к другу. В прошивках Samsung эта функция носит имя S-Beam и позволяет использовать в качестве «транспортного канала» не только синезуб, но и Wi-Fi (один из смартфонов превращается в точку доступа).

Еще одна возможность — использование пассивных NFC-тегов. Такие теги в виде небольших наклеек можно приобрести за полдоллара за штуку и перепрограммировать с помощью смартфона. Каждый из них может вмещать в себя 137 байт информации (в случае самого распространенного и дешевого тега Mifire Ultralight C), для считывания которой опять же достаточно просто поднести смартфон.

В тег можно записать пароль от домашнего Wi-Fi и приклеить на роутер. Или кодовое слово, на которое будет реагировать смартфон. Можно организовать автоматический запуск навигатора при установке смартфона в держатель в автомобиле или включение бесшумного и энергосберегающего режимов, когда телефон находится на прикроватной тумбочке.

Небольшой список покупок в 137 байт тоже вполне вместится.

В этой статье мы поговорим обо всех возможных применениях NFC на практике, но так как в нашей стране оплата покупок с его помощью внедрена примерно нигде, то речь пойдет преимущественно об автоматизации на основе меток.

Возможности видеодомофона ctv-4101 и ctv-4102

Комплект включает монитор видеодомофона в одной из двух модификаций. В случае 4101 имеем классический дизайн с сенсорными кнопками под экраном.

В 4102 использован более футуристичный стиль, без кнопок.

В остальном модели идентичны и обладают следующими характеристиками:

- Возможность подключения 2-х вызывных панелей с традиционным 4-х проводным подключением и 2-х видеокамер. Формат видеосигнала AHD-M (разрешение до 1,3 Мп — 1280 на 960 точек) и старый CVBS. Поддержка последнего позволит не менять вызывную панель старого образца, если она уже установлена.

- Поддержка детектора движения по всем 4-м каналам, выполнение функций видеорегистратора. Можно задать зоны и вариант записи: в постоянном режиме, по детектору, вызову или по расписанию.Хранилище представляет собой съемную SD-карту размером до 128 Гб.

- Большой сенсорный экран размером 10 дюймов.

- Отображение в реальном времени изображения со всех 4-х источников видеосигнала.

- Блок питания встроенный. Из домофона выходит провод с вилкой для включения в сеть.

- Поддержка соединения с сетью по Wi-Fi или проводным способом Ethernet.

- Управление функциями устройства с персонального компьютера с использованием Web-интерфейса или через смартфон. В последнем случае требуется установка специального приложения.

Производитель заявляет о нескольких дополнительных сценариях использования видеомонитора, включая работу в режиме видеорегистратора для небольшого офиса или минигостиницы. Администратор видит изображение с автостоянки, со входа и может говорить с посетителем и открывать ему дверь со своего компьютера, используя обычный браузер.

Входящая в комплект вызывная панель CTV-D4001 обладает следующими преимуществами.

- Стильная накладка из нержавеющей стали и лицевой панели из алюминия с лазерной шлифовкой позволяет панели вписаться в любой интерьер.

- Реализована ИК-подсветка с датчиком освещенности, улучшающая качество съемки при недостаточных условиях освещения. Кнопка вызова также снабжена светодиодной подсветкой для удобства использования в затемненных помещениях.

- Широкий угол обзора 120°, фокусное расстояние объектива фиксированное 2,8 мм.

- Высокое разрешение съемки до 1200 ТВЛ в режиме AHD-M.

- Сухие контакты для подключения замка в нормально-открытом исполнении. При использовании электромеханических моделей дополнительно рекомендуется установить БУЗ.

Дубликатор rfid 125 кгц: делаем дубликаты пропусков, домофонных ключей и т. д. / инструменты / ixbt live

Дубликатор позволяет сделать копию ключа от домофона, пропуска, причем можно сделать в другом корпусе (браслет, капсула, пуговица, брелок)

Характеристики

В комплект входит:

дубликатор

брелоки — 6шт

карты — 6шт

Дубликатор сделан в форме пульта дистанционного управления. Корпус выполнен из пластика. Есть три кнопки и четыре светодиода.

Питается дубликатор от двух батареек ААА (в комплект поставки не входят)

Серой кнопкой переключаются частоты в kHz, у нас распространена частота 125 kHz. Красной клавишей производится считывания информации с нужной карты, а синей производится запись на перезаписываемую карту (брелок).

Брелоки стандартные, такие обычно используются для домофонов

Внутри дубликатор выглядит так

Работает просто, прикладываем к нужному ключу, считываем, прикладываем к новому ключу и записываем.

Снял видео работы

Если считываемый ключ чистый, то дубликатор не издает звуковых сигналов. Так можно определить чистые ключи от записанных.

Есть много разных вариантов ключей, это и брелоки и капсулы, браслеты и пуговицы и многое другое.

Посмотреть варианты ключей

Дубликатор – УЗНАТЬ АКТУАЛЬНУЮ ЦЕНУ

Клонируем карту mastercard в режиме magstripe

Перейдем непосредственно к принципу клонирования. Данный метод атаки на бесконтактные карты был опубликован двумя исследователями

из Австрийского университета. В его основе лежит общий принцип, который называется

Skimming

. Это такой сценарий, при котором злоумышленник крадет деньги с банковской карточки путем считывания (копирования) информации с этой карты. В общем случае здесь важно сохранять PIN-код в тайне и не допускать его утечки. Но в методе австрийских ребят это нам знать не нужно.

(MasterCard PayPass M/Chip)MagStripe (MasterCard PayPass MagStripe)

режим.

MagStripe — это режим поддержки карт с магнитной полосой. Этот режим реализуется на картах MasterCard с бесконтактным интерфейсом. Режим MagStripe скорее нужен для банков которым сложно переводить всю инфраструктуру для поддержки чиповых бесконтактных EMV транзакций. Кстати, у карт Visa также есть аналогичный режим работы — PayWave MSD (Magnetic Stripe Data).

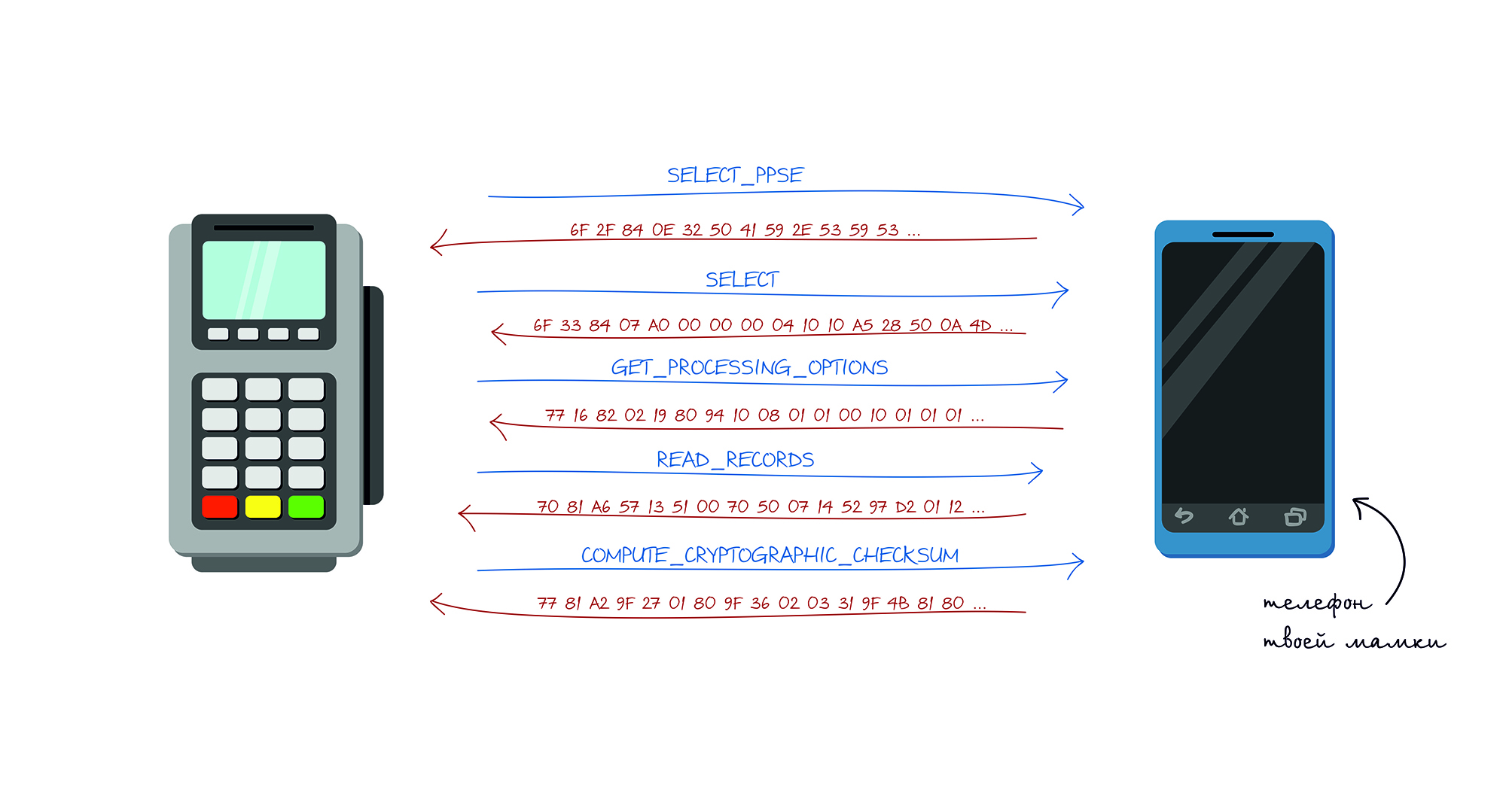

Процесс обработки транзакции для бесконтактных карт урезан в сравнении с чиповыми и обычно работает в следующем режиме:

- Терминал отправляет команду SELECT PPSE (Proximity Payment System Environment). Карта шлет список поддерживаемых приложений.

- Терминал отправляет команду SELECT. В ответ получает необходимые детали приложения.

- Терминал отправляет команду GET_PROCESSING_OPTIONS. Карта отвечает какой тип аутентификации она поддерживает и существует ли там верификация держателя карты.

- Терминал отправляет команду READ_RECORDS. Карта в ответе посылает Track1 и Track2 практически аналогичный тому, что записан на магнитной полосе карты.

- Терминал отправляет команду COMPUTE_CRYPTOGRAPHIC_CHECKSUM. Которая означает, что карта должна на основе переданного Unpredictable Number сгенерировать значение CVC3.

Карта поддерживает специальную команду COMPUTE CRYPTOGRAPHIC CHECKSUM, аргументом которой являются данные, определенные в объекте Unpredictable Number Data Object (UDOL).

В результате карта с помощью алгоритма 3DES и секретного ключа вычисляет динамическую величину CVC3 (Card Verification Code).

В качестве аргумента функции 3DES используется конкатенация данных UDOL и счетчика транзакции (Application Transaction Counter,ATC).

Таким образом, значение величины CVC3 всегда зависит от объектов UN и ATC.

Другими словами, эта команда нужна, чтобы карта сгенерировала некую “подпись” для того, чтобы эмитент мог верифицировать карту. Однако, в этой подписи отсутствует подпись самой транзакции. В подписи содержатся значения ATC — 2 байта, CVC3 (Track1)

— 2 байта, CVC3 (Track2) — 2 байта, которые генерируются картой на основе секретного ключа, который также знает банк-эмитент и счетчика транзакций (ATC). При этом также для генерации подписи POS-терминал сообщает карте UN (Unpredictable Number)

— 4 байта, который также используется в генерации подписи. Unpredictable Number препятствует формированию кодов аутентификации на реальной карте для последующего использования в мошеннических транзакциях. Для атаки нам сильно мешает UN, поскольку 4 байта не представляется возможным перебрать, не выйдя за пределы счетчика транзакций. Однако, в спецификации этого есть некоторые слабости.

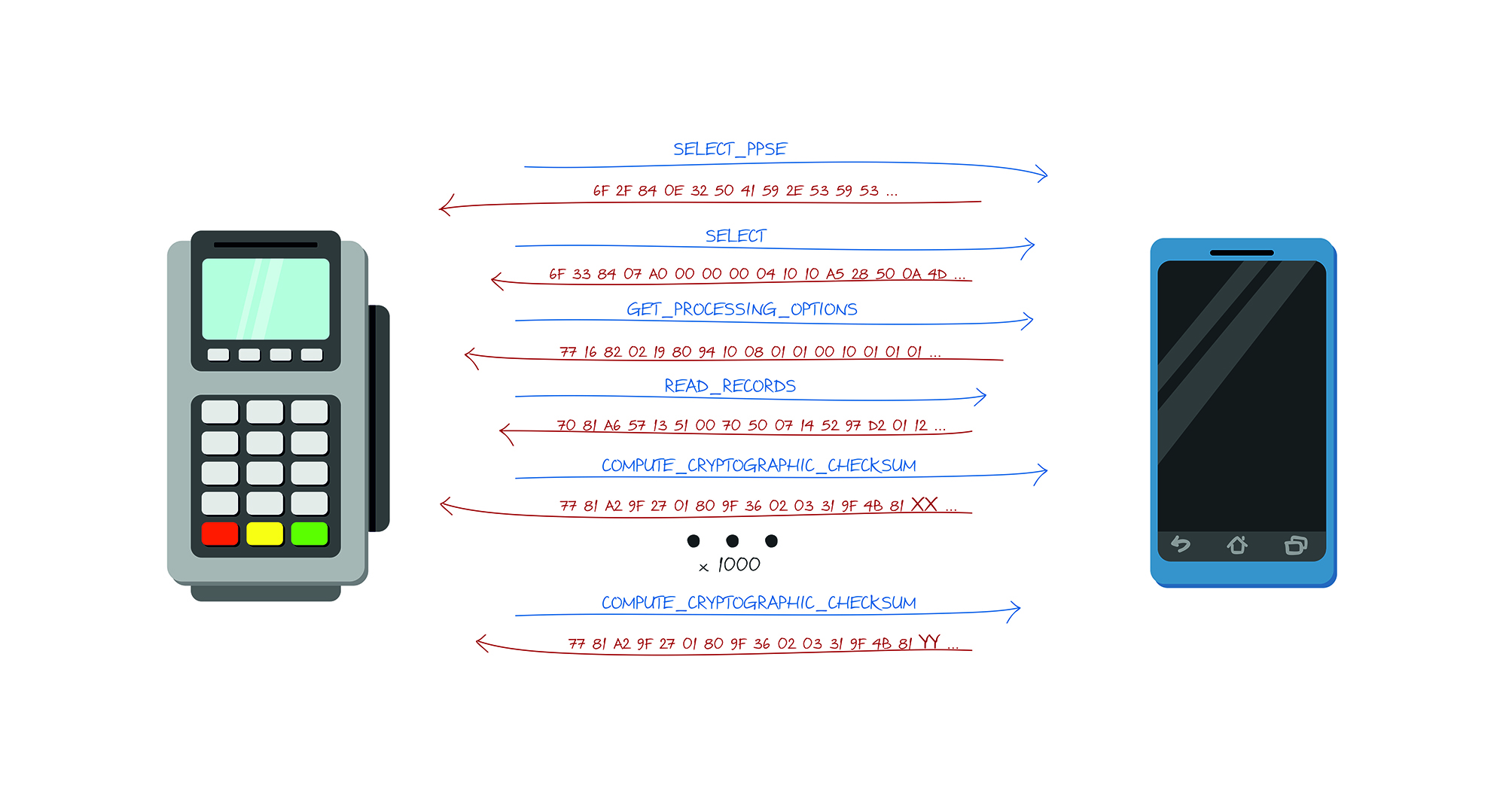

Во-первых, спецификация ограничивает UN кодировкой чисел, а именно Двоично-Десятичным Кодом (BCD), что по сути означает что, если мы посмотрим на такое закодированное число в HEX, то мы увидим только цифры от 0 до 9, все остальные значения считаются как бы запрещенными. Таким образом, количество UN уменьшается с 4,294,967,295 до 99,999,999.

Во-вторых, количество значащих цифр UN определяется картой. Таким образом в зависимости от специальных параметров в треках количество цифр в UN может быть от 10 до 10000 в зависимости от типа карты, на практике чаще всего встречается 1000 значений.

Таким образом план атаки выглядит следующий:

- Считываем карту и узнаем количество значащих цифр у UN, которое будет предоставлять терминал

- Перебираем все UN, получаем все возможные значения функции COMPUTE_CRYPTOGRAHIC_CHECKSUM, сохраняем их в соответствующей таблице с мапингом UN -> Result

- Подносим к POS-терминалу, узнаем число, которое просит POS-терминал.

- Выбираем из таблицы нужный результат и подставляем его в ответ терминалу.

- Транзакция уходит.

- PROFIT. Но успех одобрения транзакции не гарантирован, поскольку банк эмитент может отклонить такую транзакцию.

Стоит отметить также, что счетчик транзакций (ATC) препятствует повторному использованию ранее использованных кодов аутентификации, а значит что если мы использовали такую атаку, то необходимо копировать карту заново, поскольку счетчик транзакции уже использовался для получения информации и был использован в подписи, что значит, что если мы имели счетчик транзакций 1000, а после отправили транзакцию в банк, то банк уже не примет транзакции со счетчиком ниже <1001.

В большинстве случаев передаваемые данные с карты статические для всех транзакций. Конечно, кроме COMPUTE_CRYPTOGRAPHIC_CHECKSUM. Для генерации динамического CVC3 кода, приложение карты должно быть прочитано командой SELECT, затем GET_PROCESSING_OPTIONS, а только потом COMPUTE_CRYPTOGRACHIC_CHECKSUM и это довольно важный момент.

Для работы с терминалом и картой использовалась программа Terminal Simulator от MasterCard. Он прекрасно работает с различными NFC-считывателями и считывателями смарт карт. К тому же он абсолютно бесплатен. Он позволяет тестировать карты при различных настройках POS-терминала и ведет подробный лог всех запросов от терминала и ответов карты. Также его можно использовать для тестирования приложения на телефоне, работающего в режиме карты.

Для чтения карты использовался NFC считыватель ACR122.

Теперь давайте попробуем все это преобразовать в код. Приложение будем писать на языке Kotlin под Android. Сначала попытаемся описать общую структуру команды.

data class Command(

var CLA: String = 0x00.toString(),

var INS: String = 0x00.toString(),

var P1: String = "",

var P2: String = "",

var Lc: String = "",

var Nc: String = "",

var Le: String = "",

var Nr: String = "",

var SW1WS2: String = ""

) {

fun split(): ByteArray {

return getHexString().hexToByteArray()

}

fun getHexString() = CLA.plus(INS).plus(P1).plus(P2).plus(Lc).plus(Nc).plus(Le).plus(Nr).plus(SW1WS2)

}

Для начала нам нужно настроить работу с NFC. На телефоне мы можем работать в двух режимах. В режиме карты, это когда мы отвечаем на команды от терминала, и в режиме терминала когда отсылаем команды и производим считывание, например карты. Т.е. сначала мы можем клонировать карту, а потом сделать так чтобы на запросы от терминала мы отвечали уже заготовленными командами.

Далее упрощенная реализация взаимодействия с NFC:

private var nfcAdapter: NfcAdapter? = null /*!< represents the local NFC adapter */

private var tag: Tag? = null /*!< represents an NFC tag that has been discovered */

private lateinit var tagcomm: IsoDep /*!< provides access to ISO-DEP (ISO 14443-4) */

private val nfctechfilter = arrayOf(arrayOf(NfcA::class.java.name)) /*!< NFC tech lists */

private var nfcintent: PendingIntent? = null

....

override fun onCreate(savedInstanceState: Bundle?) {

super.onCreate(savedInstanceState)

setContentView(R.layout.activity_main)

nfcAdapter = NfcAdapter.getDefaultAdapter(this)

nfcintent = PendingIntent.getActivity(this, 0, Intent(this, javaClass).addFlags(Intent.FLAG_ACTIVITY_SINGLE_TOP), 0)

cardEmulation = CardEmulation.getInstance(nfcAdapter)

nfcAdapter?.enableForegroundDispatch(this, nfcintent, null, nfctechfilter)

}

....

override fun onNewIntent(intent: Intent) {

super.onNewIntent(intent)

tag = intent.getParcelableExtra(NfcAdapter.EXTRA_TAG)

cardReading(tag)

}

.....

override fun onResume() {

super.onResume()

if (canSetPreferredCardEmulationService()) {

this.cardEmulation?.setPreferredService(this, ComponentName(this, "com.nooan.cardpaypasspass.NfcService"));

}

}

override fun onPause() {

if (canSetPreferredCardEmulationService()) {

this.cardEmulation?.unsetPreferredService(this)

}

super.onPause()

}

private fun cardReading(tag: Tag?) {

tagcomm = IsoDep.get(tag)

try {

tagcomm.connect()

} catch (e: IOException) {

error = "Reading card data ... Error tagcomm: " e.message

Toast.makeText(applicationContext, error, Toast.LENGTH_SHORT).show()

return

}

try {

when {

commands != null -> readCardWithOurCommands()

mChip -> readCardMChip()

else -> readCardMagStripe()

}

} catch (e: IOException) {

error = "Reading card data ... Error tranceive: " e.message

Toast.makeText(applicationContext, error, Toast.LENGTH_SHORT).show()

return

} finally {

tagcomm.close()

}

}

protected fun execute(command: Command, log:Boolean): ByteArray {

val bytes = command.split()

listLogs.add(bytes.toHex())

val recv = tagcomm.transceive(bytes)

listLogs.add(recv.toHex())

return recv

}

Здесь описывается последовательность команд и перебор значений Unpredictable Number в цикле от 0 до 999, в нужную нам команду изменяем Nc на «00000${String.format(»d”, i)}”.replace(“..(?!$)”.toRegex(), “$0 “). И не забываем выполнять GET_PROCESSING_OPTIONS каждый раз перед COMPUTE_CRYPTOGRAPHIC_CHECKSUM иначе чек сумма подсчитываться не будет.

В результате это все можно записать в файл и использовать уже при работе с настоящим терминалом. Здесь же мы получаем Имя и Номер карточки, можем отобразить это на экране.

Продолжение поста «копируем ключ от домофона miifare телефоном mct»

Телефон как пропуск

На самом деле, несмотря на очевидные риски, я был бы очень рад этому, так как это сэкономило бы кучу времени.

Но несмотря на то, что до этого далеко, уже сегодня каждый может сделать небольшой шаг в этом направлении.

В интернете можно найти много инструкций о том, как карту для метро освободить от внешней оболочки, а потом сделать из нее, например, кольцо, с помощью которого можно будет проходить турникет в метро. Мне не близка тема колец, а в моем городе нет метро, однако и меня не обошла стороной необходимость часто пользоваться бесконтактной картой – пропуском на работу.

Каждый раз, приходя на работу, необходимо доставать пропуск, чтобы просканировать его в турникете на входе. Учитывая, что мой любимый кошелек защищен от сканирования (о чем производитель кошелька даже предупреждает специальным знаком), приложить кошелек к считывателю не выйдет.

Доставать пропуск из кошелька каждый раз при проходе турникета неудобно, поэтому приходится хранить заветную карточку по карманам, а значит, есть шанс забыть при смене одежды.

А вот телефон у меня всегда с собой. Выход найден – необходимо интегрировать пропуск в телефон. Увы, программно это сделать не получится – чип на пропуске защищен от копирования, и перенести его в телефон не выйдет. Значит, пойдем по пути модернизаторов проездных для метро.

Для начала необходимо понимать, что внутри карты запаяна катушка с микрочипом, на который и записан идентификатор, считываемый приемником на турникете. Смотрите, катушку видно на просвет.

Наша задача – извлечь эту катушку, не повредив ее. Основная сложность состоит в том, что чип соединен с катушкой двумя тоненькими проводками, которые очень легко порвать.

Значит, вместо механики нам поможет химия. Мы будем размягчать и расслаивать карту с помощью агрессивных веществ.

В сети для этой цели рекомендуют использовать ацетон, который растворит материал корпуса. Я не стал использовать ацетон, так как не хочу потом отмывать катушку от остатков пластика. Вместо ацетона я взял средство для удаления ультрафиолетового клея (LOCA). Оно должно действовать менее агрессивно.

Берем металлическую или стеклянную посуду и заливаем карту так, чтобы вся поверхность оказалась под слоем жидкости. Не используйте пластиковые емкости – ацетон их расплавит, а еще замачивайте карту в герметичной посуде, чтобы не надышаться парами. Оставляем это все на три-четыре часа. Поначалу кажется, что ничего не происходит. Не нужно спешить – все будет.

Спустя четыре часа видим, что карточка расслоилась и деформировалась из-за того, что разные слои размягчались с разной скоростью. Отлично, это нам и нужно.

Достаем карту из жидкости и начинаем процесс расслоения. Не спешите, риск порвать проволоку высок. Постепенно извлекаем катушку из пластика, периодически проверяя на просвет положение микрочипа.

Если сделать все не спеша и аккуратно, в итоге мы получим вот такую конструкцию, свободную от пластика. Большая часть дела сделана.

Теперь укрепим скотчем место соединения катушки с микрочипом. Я просто обклеил с двух сторон это место скотчем. На толщине это почти не сказалось, зато теперь катушку можно брать в руки, не боясь повредить контакты.

Дело за малым – установить полученный девайс в телефон. В моем случае это уже знакомый вам Samsung Galaxy S7 Active, который со дня на день ждет новую камеру и поэтому еще не проклеен.

Учитывая, что после замены камеры телефон будет продан, катушка там будет находиться временно, до момента продажи.

Перед окончательной сборкой я уберу из телефона пропуск и переставлю его в следующий аппарат.

Ищем удобное место для размещения. Я разместил пропуск так, чтобы микрочип оказался в одном из углублений демпфирующего слоя и не помешал остальным элементам при сборке.

Вышло отлично. Чип в углублении, катушка на месте. Осталось собрать все воедино.

Собираем, предварительно убедившись, что новый элемент не повлиял на толщину и не стал помехой. Все отлично, рама встала на место без проблем. Окончательно собираем и включаем аппарат.

Телефон работает, это уже успех! Увы, учитывая, что пропуск работает на частотах, отличных от тех, что используются в телефонных чипах NFC, проверить работоспособность катушки прямо в телефоне не выйдет – телефон просто не видит пропуск и не видел до этого.

Так что проверку боем полученный гибрид пройдет завтра утром, когда я поеду на работу и попробую пройти турникет с помощью телефона, а статья будет дополнена гифкой, подтверждающей работоспособность метода (или не подтверждающей) :).

UPD: А вот и обещанная GIF. Всё работает как надо.

Данный метод работает и для проездных метро, с которыми, учитывая их меньшую толщину и плотность пластика, все оказывается еще проще.

Универсальный ключ для домофона

Сейчас домофон есть практически в каждом подъезде. Действительно, полезная вещь, позволяет удерживать подъезд в приличном состоянии, не допуская его превращения в отхожее место или уличный сортир. Но есть и минус, нужен ключ.

Конечно, сейчас есть ларьки, где по образцу можно сделать хоть несколько десятков ключей, но это все же не всегда удобно. Особенно, если ключ не «таблетка», а пластмассовая пластинка с дырочками.

Дырочки забиваются, пластинка легко ломается.

В общем, оказавшись несколько раз в неприятной ситуации я решил сделать так, чтобы в качестве ключа для домофона можно было использовать сотовый телефон. Идея такая, нажимаешь кнопку своей квартиры, и звонишь по некоему номеру сотового телефона, дверь открывается.

Принципиальная схема автомата управления домофоном показана на сайте. Прежде всего, для этого дела нужен старый или ненужный, но рабочий сотовый телефон с виброзвонком. Виброзвонок обычно представляет собой миниатюрный коллекторный моторчик со смещенным центром тяжести вала.

Обмотка реле К1 подключается параллельно ему (или вместо него).

При поступлении звонка начинает работать виброзвонок. Реле К1 замыкает контакты и заряжает конденсатор С1. На нем напряжение поднимается до высокого логического уровня. На выходе элемента D1.2 будет тоже логическая единица.

Ключ на транзисторе VT1 открывается и реле К2 размыкает свои контакты. Контакты реле К2 нужно подключить параллельно герконудатчику поднятия трубки домофона. Поэтому получается так, как будто трубку подняли.

Далее заряжается конденсатор С2 через резистор R2 и логическая единица появляется на выходе D1.4.

Ключ на транзисторе VT2 открывается и реле КЗ замыкает свои контакты. Контакты этого реле подключены параллельно кнопки открывания входной двери, поэтому получается так, как будто подняли трубку и нажали эту кнопку.

После того как вы открыли дверь «сбросьте» звонок. Вызов прекратится, контакты реле К1 разомкнутся и через несколько секунд будет «трубка повешена».Детали. Реле РЭС55А с обмоткой на 3-6V (паспорт РС4.569.603).

Эти реле герконовые, очень неплохие, но сильно старые. Сейчас уже можно и не найти, но сейчас существует много зарубежных современных аналогов.

Просто задайтесь целью найти герконовые малогабаритные реле с обмоткой срабатывающей, при напряжении 3,5-3,7V (номинал, скорее всего, будет 5V, 6V).

Источником питания может служить любой блок питания напряжением 4-5V, например, зарядное устройство сотового телефона, который используется в качестве ключа.

Печатную плату не разрабатывал, все собрал на макетной и поместил в пластмассовый корпус (вместе с сотовым телефоном). Дополнительные четыре провода, идущих к трубке домофона сделал тонким монтажным проводом МГТФ и навил на имеющийся провод. Получилось более или менее аккуратно.

NFC Эксперт

NFC Эксперт