Количество vs качество

Сегодня Apple ставит датчики Touch ID практически во все устройства (за исключением линейки iPod Touch), в то время как производители смартфонов на Android получили возможность доступа к нужному API только с выходом Android 6.0, под управлением которой сейчас работает порядка 15% устройств. Попробуем разобраться, насколько безопасен дактилоскопический метод аутентификации и имеет ли практический смысл его использование.

Соблюдая исторический порядок, начнем мы, пожалуй, с Apple.

Ультразвуковые сенсоры

Существует три основных типа сканеров отпечатков пальцев: оптические, полупроводниковые и ультразвуковые. Несмотря на то, что в мобильных устройствах первыми стали использоваться полупроводниковые сенсоры, мы начнём с оптических сканеров, которые появились раньше.

Оптические сканеры, в свою очередь, также бывают трёх видов: измеряющие остаточный свет, измеряющие отражённый свет и бесконтактные датчики. Первый тип сканеров требует наличия внешнего освещения и измеряет количество прошедшего сквозь палец света в бороздках и выступах — как нетрудно догадаться, бороздки такой сканер увидит как более светлые места. В мобильных устройствах оптические сканеры, работающие на просвет, не применялись.

Вторые два типа оптических сканеров схожи между собой тем, что имеют внутренний источник подсветки. Разница заключается в том, что сканеры, измеряющие отражённый свет, «видят» только бороздки пальца, поскольку они плотно прилегают к стеклу, а бесконтактные сканеры, фактически, создают полную фотографию отпечатка, а уже затем сравнивают её с эталоном.

К сожалению, информацию о том, какой именно тип оптического сканера используется в том или ином гаджете найти практически невозможно, но, в целом, первенство первого мобильного телефона с оптическим сенсором принадлежит упомянутому Pantech GI100.

С тех пор попытки внедрить оптические сканеры в смартфоны повторялись несколько раз — первым Android-смартфоном с таким сенсором (и дактилоскопическим сенсором вообще) стал Motorola Atrix 4G.

Оптические сенсоры довольно просты по своей конструкции, однако имеют ряд недостатков, включая низкую защищённость к муляжам. Но главной причиной отказа от подобных сканеров в смартфонах стали их большие габариты (даже несмотря на применение роликовых и протяжных механизмов), ведь им требуется полноценный оптический сенсор и подсветка.

Пока что этот тип сенсоров мало распространён, но всё указывает на то, что именно за ним будущее. Во-первых, как можно понять из названия, такие сканеры используют ультразвуковые волны, что ведёт к отсутствию необходимости использовать для датчика отдельную площадку — его можно встроить куда угодно, даже под дисплей.

Во-вторых, частота звука в таких сканерах настроена на отражение волн от человеческого тела, а это значит, что обмануть такой сенсор механическими способами пока что невозможно — такие методы ещё не найдены. Ну и, в-третьих, именно ультразвуковые сенсоры способны сканировать отпечатки в максимальном разрешении и даже создавать их трёхмерные модели — по точности и скорости срабатывания им нет равных.

Разработкой ультразвуковых сенсоров для использования в смартфонах занимается компания Qualcomm, которая назвала свою технологию Sense ID. Первым ультразвуковой сканер получил китайский смартфон LeTV Le Max Pro, а также их можно встретить во флагманской линейке Sony Xperia Z5. По слухам, сейчас к выпуску готовятся сразу несколько смартфонов разных компаний с такими сенсорами.

Touch ID и Secure Enclave: сладкая парочка

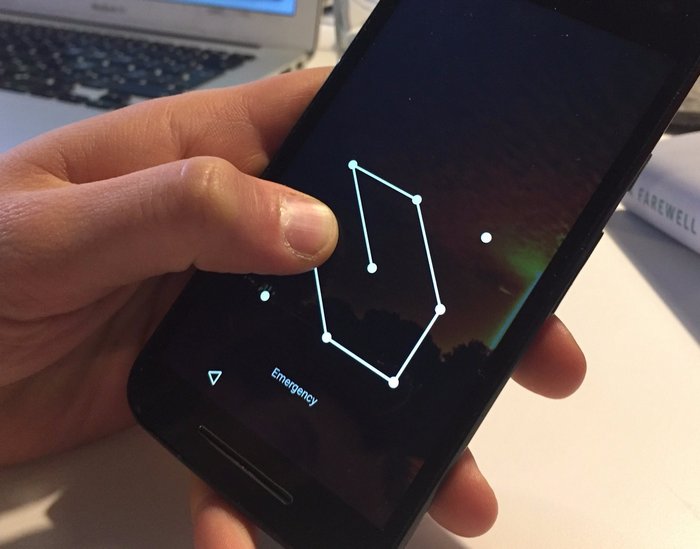

Три года назад проблемой Apple, уже в те времена начинавшей обращать внимание на безопасность данных, было то, что пользователи в массе своей не желали каким-либо образом защищать собственные устройства. Вводить PIN-код для разблокировки телефона? Это долго и неудобно. Посмотрев на ситуацию, в Apple решили не заставлять людей использовать коды блокировки, а попросту максимально упростить процесс разблокировки.

Touch ID — это уникальный программно-аппаратный комплекс, и слово «уникальный» здесь не несет рекламного оттенка: каждый датчик в процессе производства проходит настройку для работы с конкретным устройством. Помнишь скандал с «ошибкой 53»? Именно эта особенность стала камнем преткновения, который блокировал работу устройств с замененным в кустарных условиях датчиком отпечатков пальцев.

Напрямую сравнить безопасность Apple Touch ID с ситуацией в мире Android не получится: если у Apple устройств единицы, то смартфонов на Android, наоборот, слишком много. В них могут использоваться самые разные датчики, основанные на разнообразных технологиях (от емкостных и оптических до ультразвуковых).

Для разных датчиков подбирают разные технологии обхода. К примеру, для Samsung Galaxy S6 вполне срабатывает финт с разблокированием телефона моделью пальца, напечатанной на 3D-принтере из самого обычного пластика (с Apple Touch ID такой простой трюк не пройдет; для печати нужно будет использовать материал, обладающий особыми свойствами). Некоторые другие устройства легко обманываются распечатанными с высоким разрешением картинками.

А вот сравнение с Nexus Imprint вполне имеет смысл. В Nexus 5X и 6P Google использовал образцово-показательный подход к безопасности. Это и неотключаемое шифрование раздела данных, и грамотная интеграция датчиков отпечатков, да и сами датчики выбраны не абы как.

В устройствах сторонних производителей могут использоваться недостаточно безопасные датчики, могут зиять откровенные дыры в безопасности (несмотря на формальное соответствие требованиям Android Compatibility Definition). Приведем подробную таблицу.

Полупроводниковые сканеры

Полупроводниковые сенсоры используют свойство полупроводниковых материалов изменять свои характеристики при внешнем воздействии — температурном, физическом, электрическом. Первым карманным гаджетом с таким сканером отпечатков стал КПК HP iPAQ 5550. В нём использовался температурный сенсор, который реагировал на разницу температур между плотно прилегающим к сканеру папиллярным узором и самим сенсором.

Ещё два типа полупроводниковых сканеров, радиочастотные и чувствительные к давлению, довольно редки и в мобильных гаджетах пока не использовались. Радиочастотные сенсоры издают слабый радиосигнал, который отражается от папиллярного узора и попадает на чувствительную матрицу. Обмануть такой сенсор почти невозможно, но при плохом контакте пальца со сканером его работа будет неустойчивой.

Настоящую популярность в смартфонах получили ёмкостные сенсоры, причём не без помощи компании Apple. Несмотря на то, что сканеры отпечатков пальцев в смартфонах были и раньше, «яблочной компании» первой удалось реализовать компактный и быстрый сенсор, который, к тому же, имел бы удобное расположение.

Принцип работы таких сканеров похож на принцип работы ёмкостных сенсорных дисплеев: пальцы человека проводят электрический ток, который изменяет заряд микроскопических конденсаторов сенсора. Причём, папиллярный узор изменяет заряд сильнее, чем бороздки, что позволяет получить чёткое изображение отпечатка.

Довольно часто ёмкостные сенсоры в современных смартфонах называют оптическими, но это в корне неверно. Несмотря на то, что ёмкостные сканеры, как и оптические, используют КМОП-матрицы для обработки сигналов и конденсаторы для измерения разницы в воздействии на сенсор между бороздками и выступами, ёмкостные сенсоры не содержат фотодиодов и не нуждаются в подсветке, что делает их компактнее и быстрее.

Где хранятся отпечатки пальцев

Что интересно, даже односторонние хеш-функции отпечатков зашифрованы, причем ключи шифрования вычисляются во время загрузки устройства на основе уникального аппаратного ключа (который также хранится внутри Secure Enclave и не может быть оттуда извлечен) и кода блокировки, который вводит пользователь.

Расшифрованные дактилоскопические данные хранятся только в оперативной памяти устройства и никогда не сохраняются на диск. При этом система время от времени удаляет данные отпечатков даже из оперативной памяти устройства, вынуждая пользователя авторизоваться с помощью кода блокировки (который, напомним, даст системе возможность расшифровать данные отпечатков и возобновить работу датчика Touch ID).

Когда и почему iOS удаляет данные отпечатков из оперативной памяти

Пожалуй, самое интересное в системе безопасности iOS — это именно вопрос о том, при каких обстоятельствах iOS удалит данные отпечатков из оперативной памяти устройства и заставит пользователя заново авторизоваться с помощью кода разблокировки. Но для начала подумаем, зачем Apple вообще понадобилось периодически удалять отпечатки?

В компании отлично понимают (и понимали три года назад), что любую биометрическую систему можно обмануть. Да, в Apple разработали прекрасные дактилоскопические сканеры, обойти которые далеко не так просто, как датчик, к примеру, Samsung Galaxy S5. Но при этом все-таки можно. В конце концов, владельца можно заставить приложить палец для разблокирования телефона — вот только в рамках американской правовой системы для этого требуется ордер, на получение которого уходит время… по истечении которого телефон удалит из памяти данные отпечатков и не позволит разблокировать устройство по отпечатку пальца.

Безопасность хранения отпечатков

В настоящее время основная функция дактилоскопических сенсоров в смартфонах — безопасность. Причём, абсолютно во всех устройствах отпечатки пальцев используются только как дополнение к паролю, который всё равно потребуется вводить в случае ошибок распознавания, после перезагрузки гаджета и в некоторых других ситуациях.

Несмотря на это, если пароль вы можете задать любой, то отпечаток является уникальным, и его попадание в чужие руки может обернуться неприятностью. Это делает необходимым применение специальных методов защиты для образов отпечатков. Первая особенность этих методов — использование специального защищённого чипа или отдельной области в чипсете для хранения информации об отпечатках. Разные компании дали этой технологии свои названия: TrustZone (ARM), Secure Enclave (Apple) и Snapdragon Mobile Security (Qualcomm).

Вторая особенность заключается в специальных методах хранения и обработки отпечатков. Несмотря на то, что современные ёмкостные и ультразвуковые сенсоры способы создавать высококачественные изображения отпечатков, информация о них в защищённых зонах хранится в виде математических образов. Этот механизм схож с хэш-функциями:

имея оригинал, можно точно сказать, соответствует ли он эталонной хэш-сумме, но если у вас есть только хэш-сумма, то восстановить по ней оригинал невозможно. Кроме того, для увеличения скорости срабатывания сенсора, возможности распознавания отпечатка под углом или даже по части отпечатка применяется не полное сравнение отпечатков, а по так называемым «деталям».

Как обойти

Если речь идет о взломе Touch ID, то обмануть датчик сложно, но можно. Для обмана современных датчиков тебе придется создать трехмерную модель пальца, причем из правильного материала. На старых устройствах (iPhone 5s, iPad mini 3) обойти датчик заметно проще. К примеру, команда немецких хакеров смогла провести датчик iPhone 5s через два дня после выхода устройства на рынок, попросту распечатав оригинальный отпечаток пальца с разрешением 2400 dpi.

https://www.youtube.com/watch?v=https:sYZVHEPGqc4

Но перед тем, как приступать к моделированию отпечатка, тебе необходимо позаботиться о сохранности данных на устройстве, а также о том, чтобы данные отпечатка не успели «протухнуть».

Действовать нужно четко и быстро: у тебя минимум времени.

- Итак, к тебе в руки попал телефон в неизвестном состоянии. Не трогай кнопку Touch ID! Если телефон заблокирован (а он, скорее всего, заблокирован), ты напрасно потратишь одну попытку из пяти. Проверь состояние устройства коротким нажатием кнопки питания.

- Если устройство заблокировано, изолируй его от внешних радиосетей, поместив его в клетку Фарадея (в домашних условиях ее роль выполнит обычная микроволновка. Выключенная микроволновка!). Не забудь поставить его на зарядку, даже если ее роль будет выполнять внешний аккумулятор. Все это делается для того, чтобы оградить устройство от команд по протоколу Find My iPhone, которые позволят как дистанционно заблокировать устройство, так и уничтожить его содержимое. (Думаешь, эти меры очевидны? Как бы не так! Науке известны как минимум два нашумевших случая, когда полицейские допускали удаленное уничтожение данных с уже конфискованных устройств.)

- А вот если устройство разблокировано, в твоих силах не позволить ему заблокировать экран. Для этого просто отключи автоматическую блокировку (в отличие от процедуры снятия кода блокировки, для отключения автоматической блокировки никакой код тебе вводить не потребуется).

- Если устройство было заблокировано, у тебя есть максимум 48 часов (на самом деле меньше) на попытки обмануть датчик отпечатков.

- Обрати внимание: все манипуляции с устройством должны проводиться исключительно в среде, защищенной от радиоволн (сетей Wi-Fi и сотовых сетей). Для срабатывания Find My iPhone достаточно пары секунд.

- Если датчик отпечатков удалось обмануть, отключи автоматическую блокировку экрана (см. пункт 3). Имей в виду: попытки добавить еще один отпечаток в настройках или сменить код блокировки не пройдут — для этих операций система всегда потребует ввести код.

Заключение

Дактилоскопическая аутентификация — не панацея. Ее основное предназначение не в том, чтобы сделать более безопасным конкретно твое устройство, а в том, чтобы снизить неудобства, связанные с безопасной блокировкой телефона, и таким образом убедить основную массу пользователей все-таки блокировать свои устройства.

У Apple — получилось. В Android ситуация сложнее: референсная система Nexus Imprint работает идеально, практически полностью копируя методы Touch ID. У других производителей дела обстоят не так радужно. Качество и безопасность датчиков временами вызывают сомнения, а в устройствах под управлением Android 5.

1 и более ранних версий дактилоскопические датчики и вовсе остаются открытой дырой в безопасности. В случае с китайскими устройствами с разблокированным загрузчиком наличие дактилоскопического датчика никак не ухудшит и без того отсутствующую безопасность (впрочем, может и ухудшить: если попавший в твои руки телефон включен, а раздел данных зашифрован, то обман такого датчика — отличный способ обойти шифрование).

![]()

WWW

Google Nexus 6P security features examined

Android 6.0 APIs: Fingerprint Authentication

How fingerprint scanners work: optical, capacitive, and ultrasonic variants explained

В первых гаджетах с дактилоскопическими сенсорами своим отпечатком можно было разве что разблокировать устройство, да и сами аппараты не имели такой глубокой интеграции с различными сервисами, как современные смартфоны. Но сейчас отпечатки пальцев уже могут использоваться для доступа к защищённым областям памяти в устройствах, как подтверждение покупок в магазинах приложений и как средство авторизации в различных сервисах, включая банковские.

Всё идёт к тому, что пользователи мобильных устройств в скором времени забудут о паролях вовсе и даже вход на сайты в интернете будет производиться по отпечатку: браузеры уже умеют запоминать пароли и ничего не стоит научить их подставлять данные для аутентификации в нужные поля по отпечатку пальца.

Эта функция уже реализована в смартфонах Samsung, но работает только со стандартным браузером. Стандартизировать аутентификацию с помощью отпечатков пальцев собирается альянс FIDO, куда входит множество IT-компаний, включая Samsung, Microsoft, Qualcomm, ARM и многие другие. По задумке альянса, хранить пароли от web-сайтов в устройстве будет вообще не обязательно: компании предлагают создавать криптографический ключ на основе отпечатка, по которому удалённый сервер сможет вас авторизовать.

Пока авторизация на удалённых серверах находится только в планах FIDO, сторонние приложения на смартфонах уже могут получать доступ к функциям сканеров отпечатков. И Apple (начиная с iOS 8), и Google (начиная с Android 6.0 Marshmallow) уже открыли API (интерфейс, предоставляющий определённую функциональность сторонним программам) в своих операционных системах, которым может воспользоваться каждый разработчик.

Не всегда новая (или хорошо забытая старая) технология, однажды появившись в смартфоне, приобретает популярность. Так было с 3D-дисплеями и 3D-камерами, «ультрапикселями» и смартфонами с изогнутыми корпусами. Но сканеры отпечатков пальцев ждёт другая судьба и с каждым годом они всё больше входят в нашу жизнь.

https://www.youtube.com/watch?v=ytpress

Главная причина этого заключается в том, что это «фишка» внедрена не для того, чтобы ей можно было похвастаться перед друзьями, а для того, чтобы решать конкретные задачи — делать использование смартфонов проще, ускорять процесс разблокировки и ввода паролей, а ведь время всегда остаётся наиболее ценным ресурсом.

Автор текста: Владимир Терехов

Данная особенность также зависит от производителя смартфона. На некоторых телефонах можно включить дисплей прикосновением пальца к дактилоскопическому сенсору. В других случаях сначала необходимо разблокировать экран механической клавишей, а затем приложить палец к дактилоскопу. Разумеется, такая последовательность действий отнимает время и доставляет неудобства.

Как это использовать?

Допустим, у тебя получилось обмануть датчик отпечатка пальцев. Что дальше? iOS — закрытая система, а вся память устройства будет зашифрована. Варианты?

- Установка джейлбрейка: нет. Для взлома 64-битного iPhone или iPad тебе в любом случае потребуется ввести код блокировки (а в некоторых случаях еще и отключить код блокировки в настройках).

- Физическое извлечение данных: можно попробовать. Если джейлбрейк уже установлен, ты сможешь извлечь большую часть данных, но не сможешь расшифровать keychain. А вот если джейлбрейка нет, то ничего поделать не получится — для его установки тебе потребуется код блокировки.

- iCloud: возможно. Разблокировав устройство, ты сможешь заставить его сохранить свежую резервную копию в iCloud (Settings –{amp}gt; iCloud –{amp}gt; Backup –{amp}gt; Backup now). Помни, однако, что для извлечения этих данных из облака тебе понадобится пароль от Apple ID, а если в учетке активирована двухфакторная аутентификация — то и доступ ко второму фактору (в роли которого, впрочем, может выступить исследуемое устройство). Важный момент: тебе придется подключить устройство к Wi-Fi, в результате чего вместо резервной копии на устройство может прилететь команда блокировки или уничтожения данных.

- Резервная копия iTunes: пожалуй, это единственное, что сделать можно и нужно. Разблокированное устройство легко подключается к iTunes, с помощью которого создается резервная копия данных на твоем компьютере. Дальнейшее — дело техники. Один момент: пароль на резервную копию. Если он установлен, тебе придется его взломать (например, с помощью Elcomsoft Phone Breaker). А вот если он не установлен — обязательно установи свой! Простейшего 123 будет вполне достаточно. Из резервной копии, зашифрованной паролем, ты сможешь извлечь все данные, а из незашифрованной — все, кроме keychain. Поскольку в keychain хранится все самое интересное, установить временный пароль перед снятием резервной копии будет весьма полезно.

Google Android 4.x–5.1.1: все очень грустно

Первые устройства со встроенными дактилоскопическими датчиками стали появляться довольно давно, еще во времена Android 4.4. На сегодняшний день их уже очень много: это Samsung Galaxy S5, S6, S7, Motorola Moto Z, Sony Xperia Z5, LG G5, Huawei Ascend Mate 7 и последующие, Meizu Pro 5 — и это далеко не все.

Вот только не в каждом устройстве датчик отпечатков используется правильным образом. Связано это в первую очередь с тем, что вплоть до версии Android 6.0 в системе не существовало универсального API для дактилоскопической аутентификации. Нет API — нет и формальных требований Compatibility Definition, и, соответственно, нет никакой сертификации со стороны Google.

При полном отсутствии внешнего контроля производители нагородили такое… в страшном сне не приснится. Например, разработчики HTC One Max экстерном сдали экзамен по курсу «Android за 21 день» и реализовали замечательную систему, которая хранит полноценные копии отпечатков пальцев в публично доступном каталоге в несжатом (не говоря уже о шифровании) формате.

Пример не единичный. Samsung Galaxy S5 вышел с Android 4.4 на борту. В скором времени хакерам удалось получить доступ к сканеру отпечатков и успешно обойти защиту.

До выхода шестой версии Android производители успели выпустить массу устройств, к которым безграмотно прикрутили датчики отпечатков. Ломать их даже неинтересно, до того там все уныло. Понятно, что долго терпеть такую ситуацию в Google не могли. Они и не стали.

Android 6.0: Fingerprint API и Nexus Imprint

С выходом Android 6.0 в Google не только разработали собственный API для аутентификации по отпечаткам пальцев, но и обновили Compatibility Definition Document, которому обязаны следовать все производители, желающие сертифицировать свои устройства для установки сервисов Google (это очень важный момент, о нем чуть позже).

Было выпущено сразу два референсных устройства: Nexus 5X и Nexus 6P. В них — и неотключаемое шифрование раздела данных, и правильная реализация датчиков отпечатков, получившая название Nexus Imprint.

Итак, чего же требует Google от производителей для получения сертификата соответствия? В отличие от ситуации с обязательным шифрованием на Android 5.0, на сей раз список требований не допускает двойных толкований. Переведем выдержку из официального документа.

Наши китайские друзья

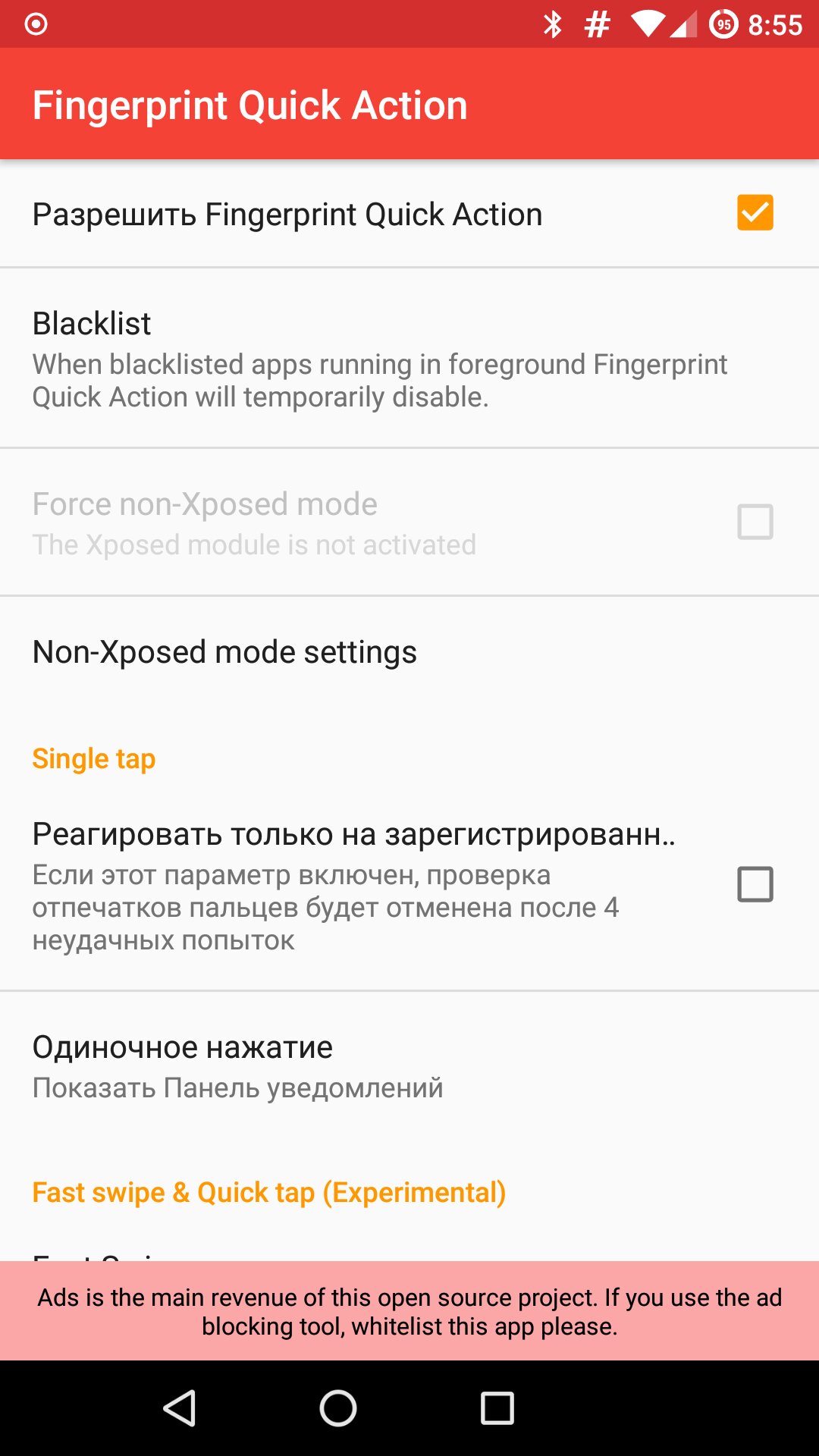

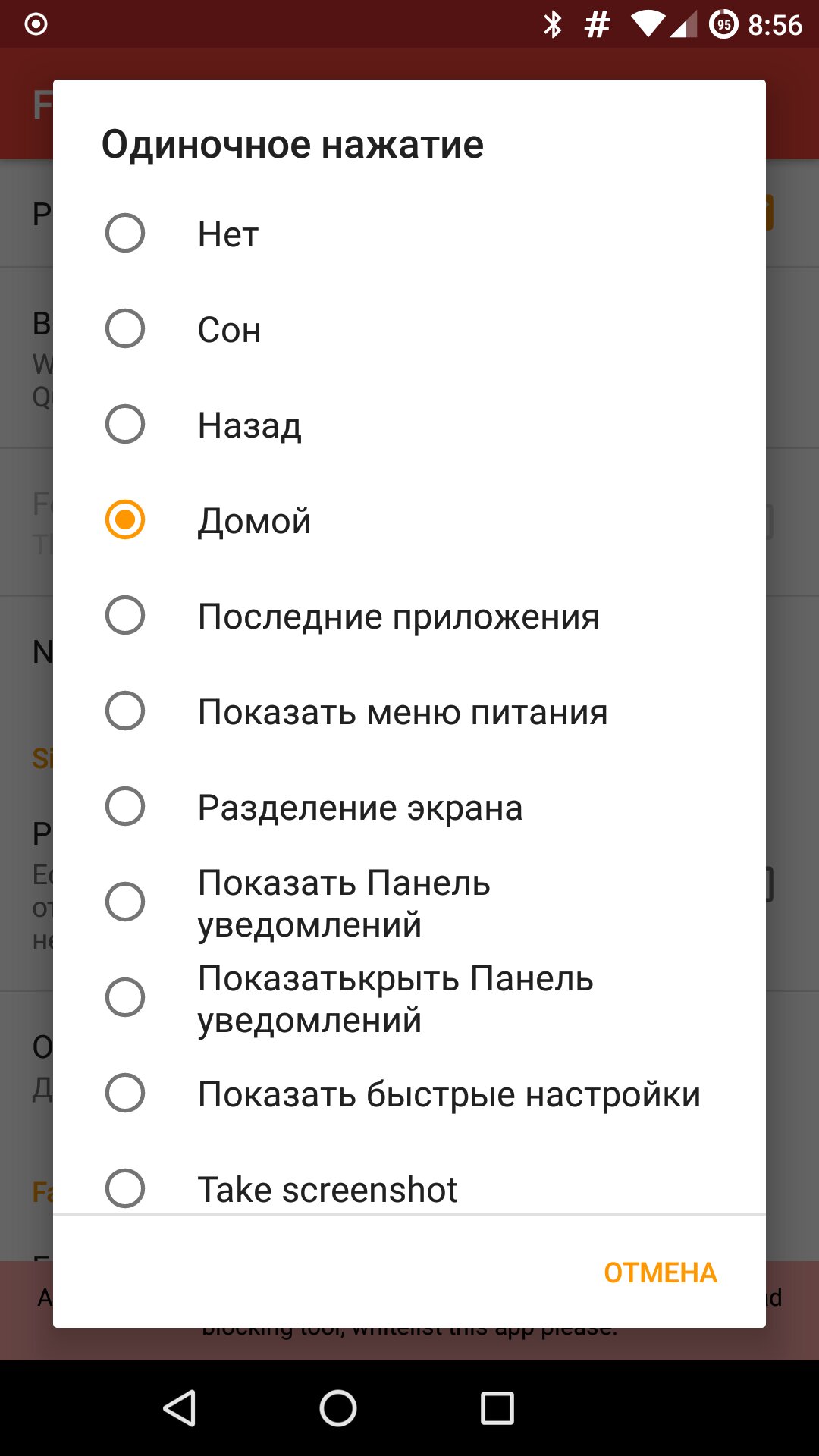

Наверное, самое полезное применение, которое можно придумать сканеру отпечатков, — это повесить на него одну из хардварных или экранных кнопок, будь то «Домой», «Назад» или «Обзор». Все это позволяет сделать приложение Fingerprint Quick Action.

Устанавливаем приложение, ставим галочку напротив пункта «Разрешить Fingerprint Quick Action». Откроется окно «Спец. возможности», в котором необходимо найти приложение и включить его. Далее можно повесить на одиночное, двойное нажатие или свайп по сканеру одно из множества действий, включая кнопки «Назад» и «Домой», а также «Выключить экран», «Показать панель уведомлений» (как в Google Pixel), «Разделить экран» (для одновременного запуска двух приложений в Android 7.0) и другие.

Имей в виду, что функции двойного нажатия и свайпа экспериментальные, а поэтому работают из рук вон плохо (фактически не работают). Стоит ограничиться лишь одиночным нажатием.

|  |

| Вешаем на сканер отпечатков кнопку «Домой» | |

А как обстоят дела в многочисленных китайских телефонах, которые тоже идут с датчиками отпечатков? Там все очень по-разному.

Выше мы говорили о требованиях Google, изложенных в Android Compatibility Document. Если производитель хочет сертифицировать свои устройства для установки на них сервисов Google, его устройство под управлением конкретной версии прошивки должно пройти сертификацию в одной из лабораторий.

В Китае Google под запретом, и многие полуподвальные производители совершенно не собираются заморачиваться с ненужными сертификациями. Да ты и сам знаешь, с какими прошивками зачастую приходят устройства из Китая. В угоду производительности шифрование, как правило, не включается даже в прошивках на основе Android 6.

Даже если шифрование будет включено пользователем (маловероятно в случае дешевых устройств, но все же), у пользователя нет никакой гарантии, что датчик отпечатков интегрирован правильным образом. Особенно это касается устройств, которые продавались с Android 5 и более ранними версиями на борту, а обновление до 6-й версии Android получили позднее.

Из этого правила бывают исключения. Все международные модели Huawei, Lenovo в обязательном порядке сертифицируются Google (а вот о специфически китайских моделях этого сказать нельзя). Интересна ситуация со смартфонами LeEco, которые продаются в Китае и пытаются завоевать внешние рынки. В случае с LeEco для одной и той же модели часто существуют как чисто китайские, так и международные прошивки.

Отличаются они далеко не только предустановленным магазином Google Play, списком доступных языков и наличием/отсутствием «китайского мусора». В случае с международными прошивками (Индия, США, Россия) компания формально сертифицирует устройство для установки Google Play Services. В частности, в международных прошивках LeEco на основе Android 6.

0 (например, для Le2 Max) активируется (и не отключается) шифрование раздела данных — в полном соответствии с требованиями Android Compatibility Document. Многими пользователями это воспринимается как неудобство, и они пытаются перейти с таких прошивок на что-то другое, основанное на китайских сборках, что в свете разблокированного загрузчика полностью обесценивает всю модель безопасности.

Как взломать

Взлом датчика отпечатков для Android подразумевает имитацию пальца, с помощью которого можно разблокировать смартфон. Насколько подробной и качественной должна быть имитация, из какого материала выполнена — зависит от технологии, на которой построен датчик конкретной модели смартфона.

Так, ультразвуковые датчики бесполезно пытаться обмануть с помощью отпечатка, распечатанного с высоким разрешением на специальной токопроводящей бумаге, — но стандартные емкостные сканеры таким образом перехитрить можно.

А вот ультразвуковой датчик обманывается с помощью пальца, отпечатанного на 3D-принтере, причем материал особого значения не имеет. Наконец, практически любой датчик примет за настоящий накладной отпечаток, выполненный из тонкого слоя токопроводящего материала и надетый поверх пальца.

Наверное, о том, что для разблокирования телефона, оборудованного дактилоскопическим датчиком, можно использовать палец спящего, бессознательного человека или даже трупа (полиция пользуется этим способом постоянно), упоминать нет необходимости.

А вот о том, что в некоторых странах правительства собирают базы данных отпечатков пальцев своих и не только своих граждан (когда-нибудь получал американскую визу?), упомянуть необходимо. И если сейчас законодательные ограничения не позволяют использовать эти базы для разблокирования телефонов просто по подозрению, то в будущем я такой гарантии не дам.

Как защититься

даже если твой отпечаток сумеют отсканировать в достаточно высоком разрешении, времени на то, чтобы его использовать, у злоумышленника будет совсем немного. Правоохранительные органы могут заставить тебя разблокировать телефон отпечатком (и в отличие от разблокировки паролем они имеют на это полное право), но для этого действия им потребуется получить специальный ордер, в котором будет оговорена вся процедура. На получение ордера нужно время, за которое данные отпечатка в твоем iPhone успеют «протухнуть».

А вот если у тебя смартфон на Android… Включи шифрование. Без него данные с твоего телефона сольют безо всяких датчиков. Отключи Smart Lock — это зияющая дыра в безопасности. Убедись, что твой аппарат сертифицирован Google и работает под управлением Android 6.0 или более новой системы. Если это не так — я бы датчик отключил от греха подальше.

https://www.youtube.com/watch?v=ytabout

Наконец, не поленись поискать информацию о том, был ли взломан датчик отпечатков для твоего устройства и если был — просто или сложно это сделать. Принимай решение в зависимости от того, насколько лично тебя устраивает сложность взлома дактилоскопического датчика потенциальным злоумышленником именно на твоем устройстве.

NFC Эксперт

NFC Эксперт