Идем воровать деньги

Итак, мошенник получил POS-терминал и готов отправиться в людное место, чтобы прислоняться к жертвам и воровать деньги из карманов. В нашем эксперименте все жертвы были предварительно проинструктированы о наших намерениях, и все попытки списания денег проводились с их согласия. В случаях, когда испытуемые не имели собственных бесконтактных банковских карт, им предлагалось положить в кошелек нашу карту.

В моей предыдущей статье

про СКУД на базе Apple Pay меня раскритиковали в комментариях, рассказывая, что имея только последние 10 цифр карты можно украсть деньги. В дампе выше указан не только полный номер моей карты, но также и expiration date. Этих данных вполне достаточно, чтобы платить в некоторых магазинах в интернете.

Форма добавления карты в Amazon не требует CVV

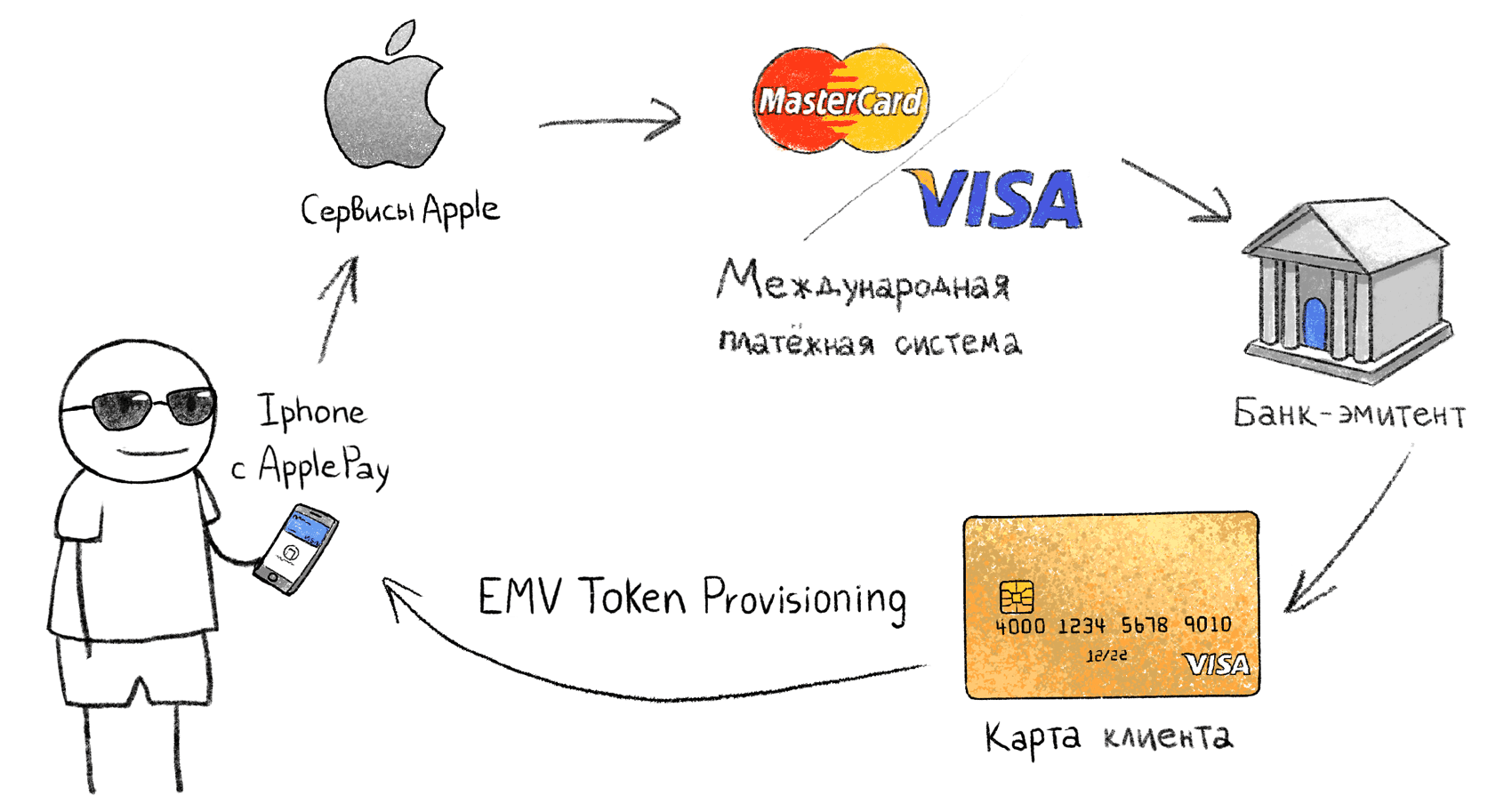

Будь это номер физической карты, деньги действительно можно было бы украсть, но данные токена Apple Pay можно использовать ТОЛЬКО для операций Client Present (CP), когда карта подписывает транзакцию криптографический подписью. Эти данные нельзя использовать для оплаты в интернете и других операций типа Card not present (CNP), то есть по телефону или имейлу. То-то же!

Всем желающим убедиться в этом, сообщаю, что реквизиты из перехваченного выше дампа Apple Pay на данный момент актуальны и привязаны к действующей карте, на которой есть деньги. На момент написания статьи это 5 тысяч рублей. Предлагаю попробовать их украсть 🙂

Споры между клиентами и банками нередки. Первые, узнав о несанкционированном списании средств со своих счетов, просят вернуть свои кровные, а вторые зачастую разводят руками: «Вы сами всё рассказали мошенникам».

В 2011 году вступил в силу Федеральный закон № 161 «О национальной платёжной системе», призванный упорядочить и изменить в лучшую сторону практику оказания платёжных услуг. В частности, он установил правовые основы всей платежной системы в целом и скорректировал правила осуществления безналичных расчётов, а также эмиссии и использования электронных денег.

В 2014 году вступила в силу статья 9 данного закона. Норма защищает пользователей банковских карт от мошенничества. Закон устанавливает презумпцию невиновности клиентов. Банк обязан возместить суммы, перечисленные со счёта клиента в результате не санкционированной им операции, если только не будет доказано, что клиент сам нарушил порядок использования электронного платёжного средства.

С 26 сентября 2018 года банки по закону смогут блокировать карты клиентов при подозрении, что деньги с них переводят мошенники. После блокировки банк должен сообщить об этом владельцу счёта, а тому придётся или подтвердить операцию, или сообщить о попытке хищения.

Иными словами, закон разграничивает ответственность банка и клиента.

- Банк сообщил клиенту о несанкционированной операции? Если нет, ответственность полностью лежит на банке. Если сообщил, переходим к пункту № 2.

- Клиент проинформировал банк не позднее следующего рабочего дня после уведомления от банка, что данная операция совершена без его (клиента) согласия? Если нет, ответственность лежит на клиенте. Если проинформировал, переходим к пункту № 3.

- Банк смог доказать, что клиент нарушил порядок использования электронных денежных средств? Если да, ответственность лежит на клиенте. Если нет, ответственность полностью лежит на банке и он обязан возместить клиенту всю сумму оспоренной операции.

Обязательным условием возмещения несанкционированно списанных средств является уведомление банка об использовании карты без согласия её держателя.

Соблюдение этого дедлайна очень важно. Просрочили — на возврат денег можно не рассчитывать.

Кроме того, у клиента на руках должно остаться доказательство уведомления. Речь идёт о втором экземпляре обращения в банк с отметкой о приёме, сделанной уполномоченным сотрудником, или письменном уведомлении об отправке по адресу банка ценного заказного письма с описью вложений.

Обращение в банк не отменяет и не заменяет обращение в правоохранительные органы.

Не так давно мир перешел на осуществление бесконтактного метода оплаты, это значительно экономит время, а также место в кошельке. Вместо привычной мелочи в кармане и бумажника достаточно носить пластик. В отличие от наличных средств при утере карточки банковский счет можно заморозить, тем самым сохранив деньги, а вот потерянные купюры вы вряд ли найдете и вернете.

Подобный способ расчета имеет одну важную особенность, которой запросто могут воспользоваться мошенники. При покупке на сумму менее 1000 рублей платежный терминал не запрашивает защитный пароль клиента. Таким образом, информацию с вашей кредитки в любой момент можно списать при помощи специального принимающего POS аппарата. На нем установлен считывающий чип, а денежные средства будут списываться, как при совершении обычной покупки.

В отличие от простого пластика, бесконтактная карта оборудована передающей антенной и микрочипом, которые передают информацию после одного касания к терминалу. Но для успешного перечисления средств необходимо поднести источник сигнала и считыватель на максимально близкое расстояние, до нескольких сантиметров. Именно это создает иллюзию безопасности владельцам кредитки.

Воры и злоумышленники любят промышлять в общественном транспорте в часы повышенной нагрузки, когда в автобусе не протолкнуться. Таким образом, к вашей карточке могут подойти в радиус приема и списать баланс. Преступник за один заход способен собрать приличный улов, а жертвы даже ничего не почувствуют. Только после выхода из транспорта они увидят СМС-сообщение, в котором прописано списание денег.

Но это лишь распространенный метод воровства. Существуют и более смекалистые преступники, которые используют специальные усилители сигнала. С их помощью они могут усилить радиус действия чипа на карточке до одного метра и считать персональные данные уже не так проблематично. Не так давно исследователи из Британии, которые занимаются противодействием мошенникам, смогли публично продемонстрировать сканер, которые считывал данные с банковских карт на расстоянии 80 сантиметров.

Совсем недавно хакеры продемонстрировали новый метод мошенничества. Практически все новые смартфоны выпускаются с модулем NFC, которые позволяет использовать мобильное устройство, как имитатор кредитки. Таким образом, пользователь может расплачиваться за покупки, приложив телефон к платежному терминалу.

Именно этим и воспользовались преступники. Почти каждый человек хранит свою карточку рядом с мобильным. Мошенники запускают в систему смартфона вирус троян, который берет на себя управление модулем. В момент, когда карточка находится в непосредственной близости, NFC чип считывает данные и посылает их через интернет-пространство на устройство хакеров, а они тем временем прикладывают свой чип к платежному терминалу и списывают средства.

Это лишь малая доля примеров мошенничества, технологии преступников не стоят на месте и постоянно развиваются. Часто виновниками кражи становятся сами владельцы пластиковых карт, поэтому в первую очередь относитесь внимательно к своим денежным средствам и старайтесь пересчитывать каждый рубль в чеках.

С виду это обычная банковская карта. Но ее главной особенностью и отличительной чертой является наличие RFID-метки – микрочипа с антенной, приемником/передатчиком и модулем памяти, где хранится платежная информация и идентификационные данные. Метка активируется при запросе со стороны терминала и «отвечает» ему, сообщая информацию, необходимую для идентификации и доступа к счету клиента, с которого списывается требуемая сумма.

В общих чертах процедура оплаты покупок с использованием бесконтактной банковской карты выглядит следующим образом:

- продавец активирует терминал или иное платежное устройство;

- держатель карты подносит ее к экрану терминала на расстояние не более 5 см, ориентируя таким образом, чтобы чип находился рядом со сканирующим устройством;

- терминал и чип контактируют друг с другом и происходит передача данных;

- если сумма покупки менее 1000 рублей, то транзакция совершается и деньги списываются со счета клиента;

- если сумма покупки больше 1000 рублей, то терминал запрашивает у владельца карты пин-код;

- после проверки пин-кода сумма покупки списывается со счета клиента;

- терминал выдает чек, подтверждающий совершение транзакции.

Таким образом при совершении относительно небольших покупок (до 1000 рублей) держатель карты даже не вводит пин-код – платеж совершается автоматически, как только RFID-метка карты оказывается в электромагнитном поле сканера и остается там короткое время (1-2 секунды).

У разных платежных систем, использующих беспроводные технологии оплаты, применяются собственные стандарты связи и шифрования данных. Для взаимодействия между сканером (считывающим устройством) и RFID-модулем используется частота 13,56 МГц, на которой и происходит обмен данными. В этом и кроется основная уязвимость – ведь злоумышленник, обладая специальным оборудованием, теоретически имеет возможность перехватывать эти данные, «опрашивая» чип аналогично тому, как это делает платежный терминал. Но об этом мы поговорим чуть дальше.

Конечно, процесс эксплуатации бесконтактных карт оплаты не лишен и ряда недостатков. Сегодня пока еще не все торговые точки оборудованы RFID-сканерами, что требует от клиента обязательного проведения платежа «по старинке».

Кроме того, большой проблемой может стать потеря такой карты. Нашедший ее получит возможность совершать покупки и оплачивать услуги без обязательного ввода пин-кода. Главное, чтобы сумма одной транзакции не превышала 1000 рублей.

Но самый главный минус – это информационная уязвимость данных карты и возможность хищения информации, денежных средств со счета. В последние несколько лет у россиян ежегодно воруют миллиарды рублей с подобных карт. В масштабах страны эта цифра не кажется такой уж большой, но связано это с тем, что пока RFID-карты не очень распространены, а сами владельцы заявляют в правоохранительные органы далеко не обо всех случаях мошенничества.

Проблема: Несколько карт в кошельке

Это важный момент в данном сценарии атаки, потому что в реальности почти никто не носит

в кармане. В большинстве случаев, карта хранится в кошельке вместе с другими бесконтактными картами, такими как проездные билеты или другие банковские карты.

Конкретно мой терминал Igenico iWL250 при обнаружении в поле действия более одной карты с SAK, обозначающим поддержку протокола 14443-4, возвращает ошибку: «предъявите одну карту».

Но так поступают не все терминалы. Например, сбербанковские POS-терминалы VeriFone выбирают случайную карту из нескольких. Некоторые терминалы просто игнорируют все карты, если их более одной, не показывая сообщений об ошибке.

Чтение одной конкретной карты из нескольких — непростая задача на физическом уровне. Для решения этой проблемы существует механизм антиколлизий. Он позволяет выбрать одну карту, если был получен ответ от нескольких карт сразу. Это самый первый этап установления связи с бесконтактной картой в протоколе ISO-14443A.

Так, например, используемая в московском общественном транспорте карта «Тройка» (стандарта Mifare) имеет значение SAK=0x08 (b00001000), в котором шестой бит равен нулю. В то время как у всех банковских карт в ответах SAK шестой бит равен 1, что означает поддержку протокола ISO 14443-4.

Поэтому все, что может сделать терминал при обнаружении нескольких карт одновременно — исключить карты, не поддерживающие ISO 14443-4, и выбрать одну из похожих на банковскую. Поддержка протокола ISO 14443-4, кстати, не гарантирует, что эта карта будет банковской, однако вероятнее всего, в кошельке обычного человека не будет карт другого типа, поддерживающих ISO 14443-4.

Из личного опыта: несмотря на наличие протокола антиколлизий, при наличии в кошельке хотя бы трех бесконтактных карт, считать успешно нужную карту КРАЙНЕ тяжело. Большинство попыток заканчивается ошибками чтения. Тем более сложно это сделать на бегу, прижимаясь к чужим карманам и сумкам.

Однако мы будем считать, что нашему мошеннику очень везёт, и это ограничение его не беспокоит.

Сегодня не существует лучшего варианта защиты от кражи информации с использованием радиочастот, как их экранирование. Это в полной мере касается и банковских карт с RFID-метками. Никакой злоумышленник с самой современной аппаратурой не сможет похитить ваши данные и деньги, если не сумеет считать информацию с чипа. Помешать ему это сделать помогут специальные кошельки, бумажники и картхолдеры с RFID-защитой.

Суть такой защиты – в экранировании радиоволн, которое достигается путем использования различных металлизированных материалов. Это могут быть фольгированные вставки и сетчатые экраны, вплетенная в ткань кошелька проволока, а также полностью металлические изделия для хранения карт.

К сожалению, гарантировать 100%-ную защиту здесь также можно не всегда, так как множество из таких аксессуаров, доступных на рынке, никогда не проходило полноценной проверки и не имеет подтверждающих безопасность и надежность сертификационных документов.

Достоинства карт с RFID-технологией

Карты с бесконтактной оплатой удобны в первую очередь для крупных магазинов, супермаркетов, торговых сетей. Ведь при стандартной оплате требуется вставить карту в разъем терминала и ввести пин-код, что занимается некоторое время. При использовании RFID-технологий время, затрачиваемое на оплату, ощутимо сокращается.

Карты бесконтактной оплаты удобны и для их держателей – также за счет экономии времени и возможности оплачивать покупки даже не вынимая карту из бумажника или кошелька. Достаточно лишь поднести аксессуар, в кармашке или внутреннем отделении которого находится карта, на достаточно близкое расстояние к сканеру, чтобы считыватель и чип «связались» друг с другом.

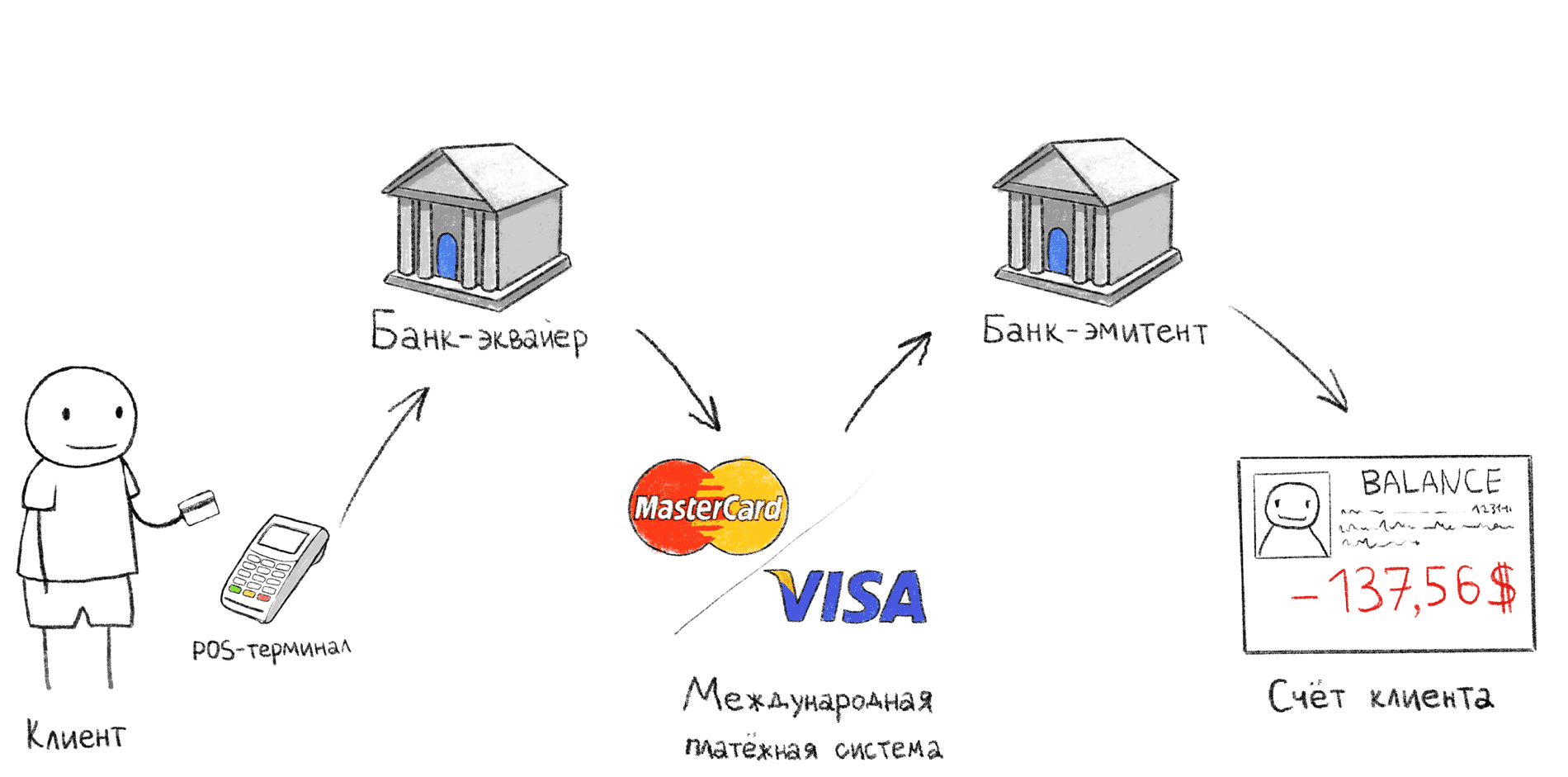

Оффлайн vs Онлайн транзакции

В устрашающих сюжетах новостей рассказывают о мошенниках с POS-терминалами в вагонах метро, которые прямо в пути списывают у вас из карманов деньги. В этих сюжетах не упоминается, откуда у мошенника мобильный интернет в вагоне метро. Возможно, его терминал поддерживает оффлайн-транзакции?

Спецификации EMV допускают оффлайн-транзакции. В таком режиме списание происходит без онлайн-подтверждения со стороны банка-эмитента. Это работает, например, в общественном транспорте в Москве и Санкт-Петербурге. Чтобы не занимать очередь на входе в автобус, пока терминал выполнит онлайн-подтверждение, вас пропускают сразу, не проверяя, достаточно ли у вас денег на счету для оплаты проезда.

В конце дня, когда на терминале появляется интернет, подписанные транзакции отправляются в банк-эмитент. Если окажется, что в этот момент у вас нет денег на оплату проезда, карта будет добавлена в стоп-лист на всех терминалах в городе. Долг можно погасить через личный кабинет по номеру карты. Подробнее об оплате проезда в автобуса Санкт-Петербурга.

Лично мне не удалось получить POS-терминал, поддерживающий такую функцию, поэтому в сценарии с обычным «гражданским» POS-терминалом мы не будем рассматривать возможность оффлайн-списаний. Это ничего не меняет, кроме того, что атакующему потребуется наличие интернета на терминале, поэтому атака, например, в метро, значительно усложняется.

Существуют модели терминалов, поддерживающие WiFi, и в теории наш мошенник мог бы использовать WiFi в метро, предварительно позаботившись о покупке доступа без рекламы для MAC-адреса своего POS-терминала, чтобы не нужно было выполнять аутентификацию через captive portal, так как на POS-терминале это сделать нельзя.

Подсчитываем прибыль

В нашем сценарии себестоимость атаки была 100 000 рублей. Это значит, что для того, чтобы хотя бы вернуть вложения, нашему герою нужно выполнить минимум 100 транзакций по 1 тысяче рублей. Представим, что он был достаточно проворным и весь день бегал по городу, прижимаясь ко всем подряд, так, что к концу дня сделал 120 успешных списаний. Мы не будем учитывать комиссию эквайринга (в среднем 2%), комиссию на обналичивание (4-10%) и другие комиссии.

Может ли он успешно обналичить деньги, используя карту, привязанную к расчетному счету?

В реальности не все так просто. Зачисление денег на счет мошенника произойдет только через несколько дней! За это время, наш мошенник должен надеяться, что никто из ста двадцати жертв не оспорит транзакцию, что крайне маловероятно. Поэтому в реальности, счет мошенника будет заблокирован еще до зачисления на него денег.

Выводы

Итак, краткий алгоритм действий при незаконном списании средств с банковской карты таков:

- Не паникуем, звоним в банк и блокируем карту. Плюс просим оператора назвать остаток на счету и последние совершённые транзакции.

- В течение суток бежим в банк и пишем заявление. Обязательно визируем у уполномоченного сотрудника банка свой экземпляр заявления.

- Если сотрудники кредитного учреждения каким-либо образом препятствуют этому и отказываются принять заявление (закончились бланки, технический перерыв и так далее), обращаемся в прокуратуру.

- Пишем заявление в полицию. Особенно если вы столкнулись с грабежом или разбоем.

- Ждём возврата денег.

Если банк отказывается возмещать средства, списанные с карты, ссылаясь, например, на нарушение порядка использования электронных денежных средств, вы можете отстаивать свои права в суде.

Себестоимость атаки в нашем сценарии — 100 000р. В действительности, она будет в несколько раз выше, поэтому мошеннику потребуется намного больше усилий для того, чтобы получить прибыль.

В нашем сценарии мошенник всегда списывает по 999.99 рублей, что, вероятнее всего, повлечет за собой срабатывание системы антифрода на стороне банка-эквайера. В реальности мошеннику потребуется списывать меньшие суммы.

Чтобы хотя бы окупить вложения, мошеннику потребуется обработать несколько сотен жертв. Если даже десяток из них обратится банк-эмитент и оспорит транзакцию, счет мошенника, скорее всего, будет заблокирован. Сценарий, в котором банк-эквайер находится в сговоре с мошенником маловероятен, потому как лицензия для работы с МПС стоит сильно больше, чем любые потенциальные прибыли от такого вида мошенничества.

Из 20 испытуемых только у трех удалось списать деньги с карты, что составляет 15% успеха от всех попыток. Это были те искусственные случаи, когда в кармане находилась одна единственная карта. В случаях же с кошельком и несколькими картами, терминал возвращал ошибку. В сценарии с терминалом, который использует модифицированную прошивку и реализует механизм антиколлизий, процент успешных списаний, возможно, будет выше.

Бесконтактные платежные системы достаточно надежно защищены. Несмотря на теоретическую возможность мошенничества, на практике она оказывается нерентабельна и крайне тяжело осуществима. Нет никакой причины бояться бесконтактных карт или пытаться

При прочих равных, Apple Pay будет безопаснее обычной пластиковой карты. Для большей безопасности можно заблокировать CNP-операции (оплата в интернете) по основной бесконтактной карте, и завести вторую карту только для оплаты в интернете.

Недостатки бесконтактных карт

Возникает вопрос, а можно ли обезопасить себя и свои денежные средства от противоправных действий мошенников? Для этого существует большое количество способов. Вы самостоятельно можете создать защитный экран от считывания или приобрести специальное оборудование и интересные аксессуары, о которых поговорим ниже.

Можно без особых затрат сохранить банковские данные от внимания посторонних лиц и защитить карту, для этого нужно следовать простым рекомендациям:

- Важно – никогда и никому не доверяйте личную карточку для совершения расчетов, даже родственникам или близким друзьям. Не оставляйте ее без присмотра в общественном месте, не передавайте официантам в кафе для расчета.

- Во время совершения покупки внимательно посмотрите на терминал и проверьте, сходится ли сумма на дисплее с фактически затраченной. В противном случае, при обмане вернуть деньги практически невозможно. Так любят действовать недобросовестные продавцы, а отсутствие SMS информирования играет им на руку.

- Подключите к карточке услугу СМС информирования. Во многих банковских организациях она платная, но лучше переплатить небольшую сумму, зато будете в курсе всех списаний и пополнений на личном счете. Ведь сообщение поступает моментально после каждого финансового действия по кредитке.

- При потере пластика или его краже обязательно заблокируйте банковский счет, чтобы нашедший не успел совершить покупки в магазине. В настоящее время процедуру блокировки можно выполнить дистанционно с помощью приложений или звонка.

- Старайтесь носить карточку с минимальным доступом для третьих лиц. Держите ее на расстоянии более 10 сантиметров от ближайшего человека. Желательно положить ее во внутренний карман куртки, в рюкзак или сумку. Чем больше слоев, тем труднее будет до нее добраться мошеннику в общественном транспорте.

- Не носите кошелек в непосредственной близости от мобильного устройства, оно может послужить ретранслятором и своеобразным мостом между вашими деньгами и мошенником. Особую роль в этом сыграет NFC модуль, который встроен в любой современный смартфон.

- Лучше будет, если вокруг кошелька находятся металлические предметы – ключи, монетки и зажигалки, которые будут играть роль экрана. Таким образом, злоумышленнику будет труднее определить и считать данные.

- Установите защитный пароль на меньший лимит, чем 1000 рублей, чтобы у злоумышленников не оставалось шансов. Можете установить подтверждение пин-кодом на каждую покупку. Это будет занимать дополнительное время, но обезопасит персональные данные от считывания. В любом банке реализована подобная функция.

- Окончательно откажитесь от кредитки и переместите ее в свой смартфон. Таким образом, каждую транзакцию будете подтверждать при помощи сканирования отпечатка пальца. Использование официальных приложений Samsung Pay и Apple Pay значительно повышают безопасность финансовых сделок.

- Старайтесь вовремя обновлять программное обеспечение и антивирус на мобильном устройстве.

- Храните несколько кредиток в одном отсеке портмоне, хорошо будет, если это пластики разных банков, которые работают на разных частотах, а также неплатежные визитки. Сигнал будет путаться и мошенникам станет труднее считать информацию и расшифровать данные из общей кучи.

- Самостоятельно изолируйте ее металлическим материалом. Это может быть простая фольга для запекания, но металлизация должна быть с обеих сторон. Мало кто согласиться носить в кармане кредитку, обернутую в фольгу, а когда их несколько, это еще сложнее. Проще обшить свой кошелек изнутри, но зачем мучиться, когда на рынке доступны специальные аксессуары для защиты карты.

Защитные чехлы

Надежный метод защиты персональной информации заключается в приобретении специального экранирующего чехла для банковских карточек с блокировкой от считывания. Подобная технология имеет следующие преимущества по сравнению с простой пищевой фольгой:

- Она предотвращает случайные списывания денежных средств с карточки.

- Блокирует считывание персональной информации.

- Злоумышленники не сумеют сфотографировать или скопировать реквизиты с поверхности пластика – номер карты, имя держателя, дату действия и защитный код на обороте.

- Магнитная полоска и платежный чип защищаются от повреждений и царапин.

- Можете подобрать себе интересный дизайн, который будет очень приятно смотреться.

Защита карточки состоит из двух небольших слоев. Первый – это самый необходимый, металлическая сетка или цельная пластинка, которая не допускает проникновения и считывание информации. Второй слой – это дизайнерское покрытие с логотипом, на нем может быть рисунок или узор, все зависит от вашего пожелания.

Существует только единственный минус такого аксессуара. В чехол можно поместить только одну карточку, а если у вас их много. Очень трудно носить в кармане по десять чехлов. Именно поэтому стоит приглядеться к другому аксессуару – безопасный кошелек.

Если у вас много кредиток, то вам будет затруднительно носить каждую в отдельном чехле, таким образом, в кармане места не хватит. Относительно недавно на рынке появилось решение этой проблемы – защитный кошелек. Основные его преимущества и предназначение:

- Главное назначение – обеспечение безопасности персональных банковских данных пользователя.

- Защита кредиток от размагничивания. Даже при действии сильного магнитного поля, портмоне обеспечит надежный экран.

- Ваши карточки будут сохранены от царапин и повреждений.

- Аксессуар смотрится очень стильно и модно.

Подобные аксессуары выпускают в нескольких видах. Сейчас популярны металлические портсигары прямоугольной формы. При открытии увидите несколько отсеков для хранения банковских карт, а плотный и толстый слой металла надежно защитит вас от действий мошенников и повреждений.

Портмоне с металлической прокладкой. Подобные товары могут быть выполнены из натуральной кожи, ткани и других материалов, но внутри каждый отсек прошит металлической нитью, которая создает качественный экран. Обычно на таких аксессуарах указывается специальный значок. Какой кошелек выбрать – зависит от вашего личного вкуса, стоимость варьируется от внешнего дизайна и материалов, из которых изготовлен товар.

Банковские бесконтактные карточки – это удобно и экономит время при совершении покупок, но за таким преимуществом кроется серьезная опасность. Вашу кредитку могут в любой момент взломать мошенники и похитить денежные средства. В статье рассмотрели все способы, как обезопасить себя в таких случаях.

Фантазия преступников безгранична. Буквально каждый год появляются новые, более изощрённые способы. Рассмотрим основные из них.

Начнём с «классики». Вы пришли снять деньги через банкомат. Торопитесь, буквально на бегу вводите PIN-код, при этом болтаете по телефону. Вы даже не посмотрели на неприметного паренька в бейсболке и тёмных очках, заглядывавшего вам через плечо. Зато он наблюдал за вами очень внимательно. Он подсмотрел и запомнил цифры, которые вы вводили. Дальше элементарный гоп-стоп — и прощайте, денежки.

Также в суматохе можно не разглядеть, что перед тобой не настоящий банкомат, а фальшивка. Ведь аппарат точь-в-точь как настоящий. Наклейки, инструкции — всё как надо. Вставляете карту, вводите PIN-код, а на экране высвечивается: «Устройство неисправно», «Произошла системная ошибка», «Недостаточно средств» или что-то в этом роде.

Часто имитируют неисправность банкоматов. Например, поздно вечером вы возвращаетесь домой и решаете по пути обналичить зарплату. Вставили карту, ввели PIN-код, сумму — всё идёт прекрасно. Картоприёмник отдал карту, но лоток, где должны появиться деньги, не открывается. Сломался? Наверное! Вокруг темно, нужно позвонить в банк и разобраться, что случилось. Вы отошли буквально на десять метров, а шустрые воришки уже отклеили скотч и забрали ваши деньги. Да-да, купюры не выпускала простая клейкая лента.

Другой приём называется «ливанская петля». Это когда в картоприёмник вставляется лассо из фотоплёнки. Если угодить в него, карту уже не вытащить. Как правило, тут же находится «помощник»: «У меня вчера точно так же банкомат съел карточку, я ввёл вот такую комбинацию и PIN-код, и всё заработало». Вы пробуете, терпите фиаско и отправляетесь за помощью в банк. В это время добрый самаритянин забирает карту и идёт опустошать её. PIN-код он знает. Вы сами только что открыто ввели его. Помните?

Впрочем, банкомат может быть настоящим и даже исправным. Это не проблема, если у злоумышленников есть скиммер. Это устройство для считывания информации, закодированной на магнитной полосе карты. Физически скиммер представляет собой накладной блок, прикрепляемый к картоприёмнику, при этом он выглядит как часть конструкции банкомата.

При помощи передатчика мошенники получают информацию со скиммера и изготавливают поддельные карты. Они будут пользоваться скиммированной картой, но деньги будут списываться со счёта оригинальной. Отсюда название метода — скимминг, от английского «снимать сливки».

Как они узнают PIN-код? В дополнение к скиммеру у них есть другие девайсы. Например, накладная клавиатура. Она полностью имитирует настоящую, но при этом запоминает набираемые комбинации клавиш.

Как вариант — миниатюрная камера, направленная на клавиатуру и замаскированная под коробку с рекламными буклетами.

Разновидность скимминга — шимминг. Вместо громоздких накладок используется тонкая элегантная плата, вставляемая через картоприёмник прямо внутрь банкомата. Дальше схема такая же, как при скимминге. Но степень опасности выше: разглядеть, что в банкомате «жучок», практически невозможно. Утешает, правда, что изготовить шим довольно непросто — его толщина не должна превышать 0,1 мм. Почти нанотехнологии. 🙂

Сценарий 2 — злой POS-терминал

Самый популярный сюжет мошенничества в головах обывателей: к ним в толпе прижимается мошенник с включенным терминалом и списывает деньги. Мы попытаемся воспроизвести этот сценарий в реальности.

Условия следующие:

- У мошенника полностью рабочий обыкновенный POS-терминал, подключенный к банку-эквайеру, такой же, как в магазинах и у курьеров. Прошивка терминала не модифицирована. В нашем случае — Ingenico iWL250. Это портативный POS-терминал с GPRS модемом, который поддерживает бесконтактную оплату, работает от батарейки и полностью мобилен.

- Мошенник не использует дополнительные технические средства, только POS-терминал

- Списанные средства зачисляются на расчетный счет мошенника, по всем правилам банковских систем

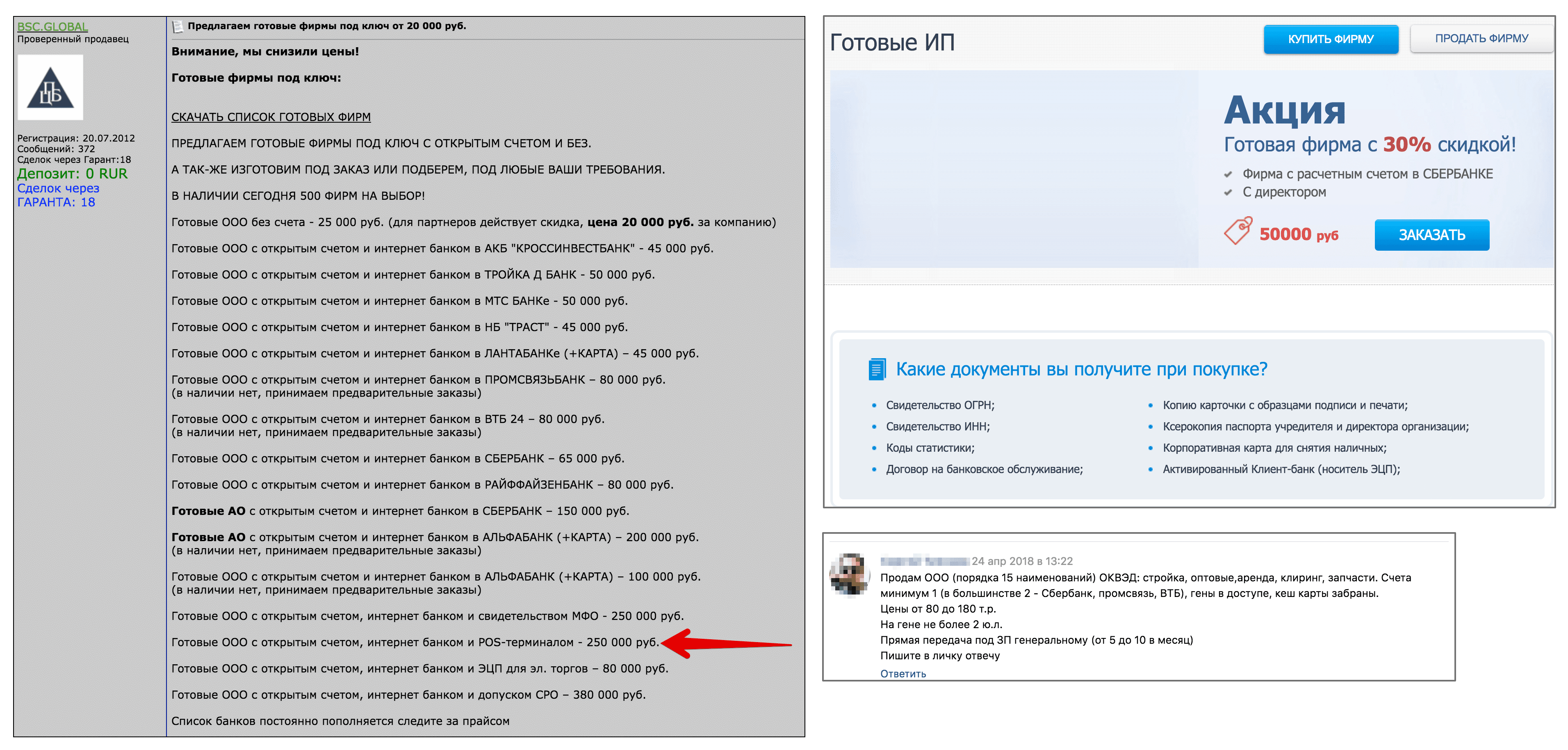

Юридическое лицо

Для начала нам потребуется юридическое лицо с расчетным счетом и подключенным эквайрингом. Мы, как настоящие мошенники, не будем ничего оформлять на свое имя, а попытаемся купить готовое юр. лицо на сайте для таких же мошенников. Для этого посмотрим объявления с первой страницы гугла по запросу «купить ип» и «купить ооо».

Предложения о продаже готовых компаний от мошенников (кликабельно)

Цена компании на черном рынке с расчетным счетом колеблется от 20 до 300 тысяч рублей. Мне удалось найти несколько предложений ООО с POS-терминалом от 200 тысяч рублей. Такие компании оформлены на подставных лиц, и покупатель получает весь пакет документов, вместе с «кеш-картой» — это банковская карта, привязанная к расчетному счету подставной компании. С такой картой мошенник может обналичивать деньги в банкомате.

Допустим, наш мошенник работает на кассе в магазине или курьером с мобильным POS-терминалом. В таком случае, у него появляется возможность вылавливать данные карты, которых, в некотором случае, может быть достаточно для оплаты в интернете.

Для начала разберемся, как именно выглядит бесконтактная транзакция, и какими данными обменивается карта с POS-терминалом. Так как нам лень читать тысячи страниц документации EMV Contactless Specifications , мы просто перехватим обмен на физическом уровне с помощью сниффера HydraNFC.

Есть некоторая разница между EMV-спецификацией для MasterCard PayPass и Visa payWave. Это разница в формате подписи и некоторых данных. Но для нас это несущественно.

NFC-сниффер

— полностью опенсорсный автономный сниффер ISO-14443A, который сохраняет перехваченные APDU-команды на SD-карту. Антенна сниффера размещается между терминалом и картой, и пассивно захватывает всю передаваемую информацию.

→ Сайт о HydraBus и шилде HydraNFC→ Исходники прошивки

Забегая вперед, нужно сказать, что на этом уровне оплата телефоном и обычной пластиковой картой не отличается. Для POS-терминала это обычная карта VISA. Однако, оплата телефоном намного безопаснее, чем физической картой, и дальше мы разберем, почему.

Разбор протокола EMV

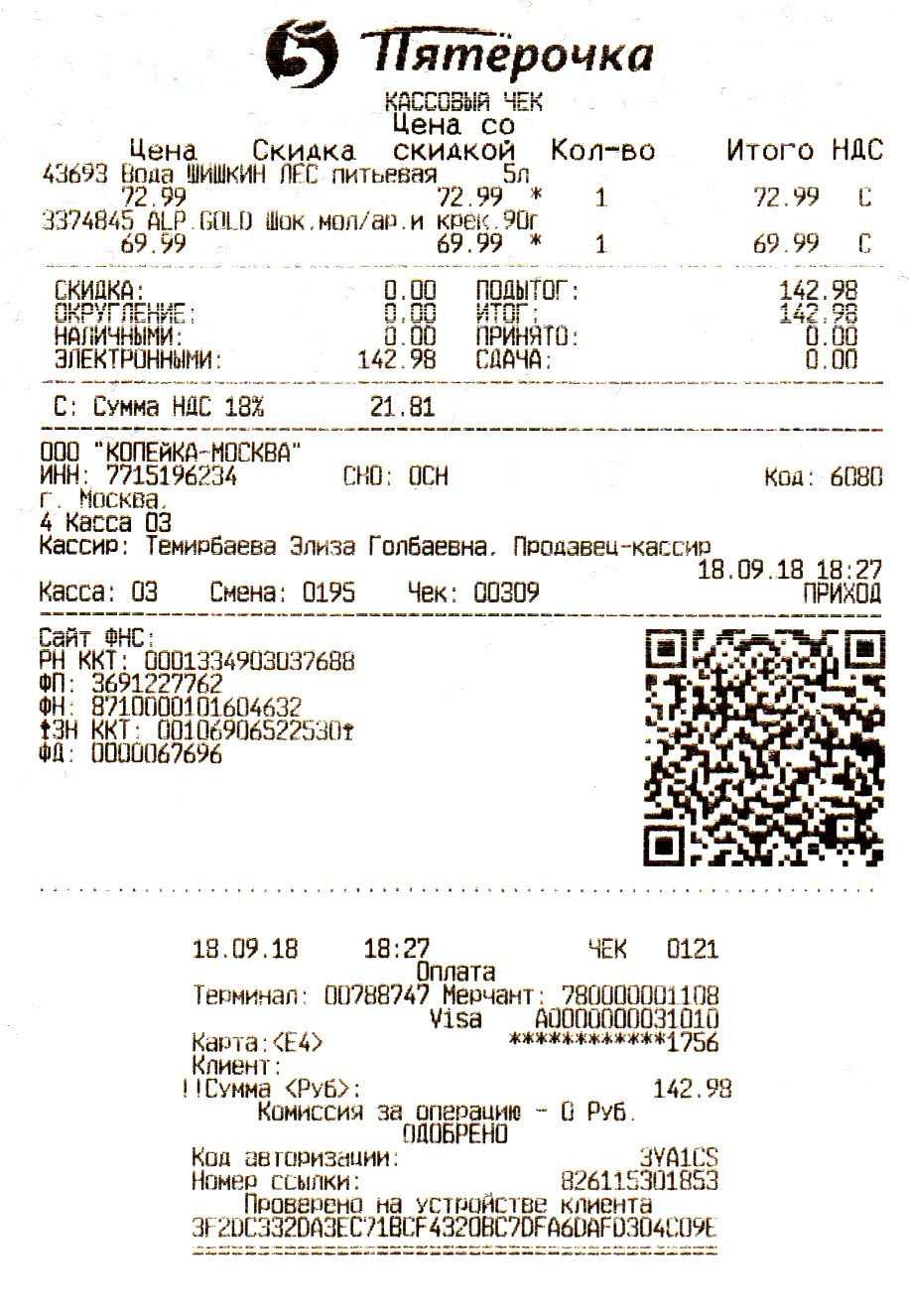

Кассовый чек и слип от транзакции (кликабельно)

R (READER) — POS-терминал

T (TAG) — карта (в нашем случае телефон)R{amp}gt;{amp}gt; 52

R{amp}gt;{amp}gt; 52

R{amp}gt;{amp}gt; 52

R{amp}gt;{amp}gt; 52

R{amp}gt;{amp}gt; 52

R{amp}gt;{amp}gt; 52

R{amp}gt;{amp}gt; 52

T{amp}lt;{amp}lt; 04 00

R{amp}gt;{amp}gt; 93 20

T{amp}lt;{amp}lt; 08 fe e4 ec fe

R{amp}gt;{amp}gt; 93 70 08 fe e4 ec fe dd 6e

T{amp}lt;{amp}lt; 20 fc 70

R{amp}gt;{amp}gt; 50 00 57 cd

R{amp}gt;{amp}gt; 26

R{amp}gt;{amp}gt; 52

T{amp}lt;{amp}lt; 04 00

R{amp}gt;{amp}gt; 93 70 08 fe e4 ec fe dd 6e

T{amp}lt;{amp}lt; 20 fc 70

R{amp}gt;{amp}gt; e0 80 31 73

T{amp}lt;{amp}lt; 05 78 80 70 02 a5 46

R{amp}gt;{amp}gt; 02 00 a4 04 00 0e 32 50 41 59 2e 53 59 53 2e 44 44 46 30 31 00 e0 42

T{amp}lt;{amp}lt; 02 6f 23 84 0e 32 50 41 59 2e 53 59 53 2e 44 44 46 30 31 a5 11 bf 0c 0e 61 0c 4f 07 a0 00 00 00 03 10 10 87 01 01 90 00 4b b3

R{amp}gt;{amp}gt; 03 00 a4 04 00 07 a0 00 00 00 03 10 10 00 bc 41

T{amp}lt;{amp}lt; 03 6f 31 84 07 a0 00 00 00 03 10 10 a5 26 9f 38 18 9f 66 04 9f 02 06 9f 03 06 9f 1a 02 95 05 5f 2a 02 9a 03 9c 01 9f 37 04 bf 0c 08 9f 5a 05 60 08 40 06 43 90 00 1d 66

R{amp}gt;{amp}gt; 02 80 a8 00 00 23 83 21 36 a0 40 00 00 00 00 01 42 98 00 00 00 00 00 00 06 43 00 00 00 00 00 06 43 18 09 18 00 e0 11 01 03 00 f9 14

T{amp}lt;{amp}lt; 02 77 62 82 02 00 40 94 04 18 01 01 00 9f 36 02 02 06 9f 26 08 d6 f5 6b 8a be d7 8f 23 9f 10 20 1f 4a ff 32 a0 00 00 00 00 10 03 02 73 00 00 00 00 40 00 00 00 00 00 00 00 00 00 00 00 00 00 00 9f 6c 02 00 80 57 13 48 00 99 72 50 51 17 56 d2 31 22 01 00 00 05 20 99 99 5f 9f 6e 04 23 88 00 00 9f 27 01 80 90 00 af c8

R{amp}gt;{amp}gt; 03 00 b2 01 1c 00 c9 05

T{amp}lt;{amp}lt; 03 70 37 5f 28 02 06 43 9f 07 02 c0 00 9f 19 06 04 00 10 03 02 73 5f 34 01 00 9f 24 1d 56 30 30 31 30 30 31 34 36 31 38 30 34 30 31 37 37 31 30 31 33 39 36 31 36 37 36 32 35 90 00 a7 7b

Разберем каждую строку строку из перехваченного дампа в отдельности.

R{amp}gt;{amp}gt; — данные, переданные POS-терминалом T{amp}gt;{amp}gt; — данные, переданные картой (в нашем случае телефон с Apple Pay)

14443-A Select

В начале обмена терминал устанавливает соединение с картой на канальном уровне. Для тех, кто знаком с сетями и моделью OSI, будет удобно представить это в качестве уровня L2, а UID (Unique Identifier) карты как MAC-адрес узла.

Важное отличие обычной платежной карты от Apple Pay в том, что в карта всегда доступна для считывания и никак не позволяет управлять процессом считывания. Ее можно бесконтрольно считать через одежду, в то время как телефон, попадая в поле действия считывателя, предлагает пользователю активировать виртуальную карту. До подтверждения пользователя телефон не передает никакие данные, и считыватель даже не знает, что рядом находится виртуальная карта.

R{amp}gt;{amp}gt; 52 // WUPA (wake up)

R{amp}gt;{amp}gt; 52 // WUPA

R{amp}gt;{amp}gt; 52 // WUPA

R{amp}gt;{amp}gt; 52 // WUPA

R{amp}gt;{amp}gt; 52 // WUPA

R{amp}gt;{amp}gt; 52 // WUPA

R{amp}gt;{amp}gt; 52 // WUPA

T{amp}lt;{amp}lt; 04 00 // ATQA (Answer To Request type A)

R{amp}gt;{amp}gt; 93 20 // Select cascade 1 (Anti Collision CL1 SEL)

T{amp}lt;{amp}lt; 08 fe e4 ec fe // UID (4 bytes) BCC (Bit Count Check)

R{amp}gt;{amp}gt; 93 70 08 fe e4 ec fe dd 6e // SEL (select tag 0x9370) UID CRC16

T{amp}lt;{amp}lt; 20 fc 70 // SAK (Select Acknowledge 0x20) CRC16

R{amp}gt;{amp}gt; 50 00 57 cd // HALT (Disable communocaion 0x5000) CRC16

R{amp}gt;{amp}gt; 26 // REQA

R{amp}gt;{amp}gt; 52 // WUPA

T{amp}lt;{amp}lt; 04 00 // ATQA

R{amp}gt;{amp}gt; 93 70 08 fe e4 ec fe dd 6e // SELECT

T{amp}lt;{amp}lt; 20 fc 70 // SAK

R{amp}gt;{amp}gt; e0 80 31 73 // RATS (Request Answer to Select 0xE080) CRC16

T{amp}lt;{amp}lt; 05 78 80 70 02 a5 46 // ATS (Answer to select response)

Терминал постоянно передает команду

Wake-up (WUPA), и как только в поле действия появляется карта, она отвечает командой Answer To Request type A (ATQA), в нашем случае это

. Ответ ATQA может различаться в зависимости от производителей чипа.

Получив ответ ATQA, терминал начинает процедуру выявления коллизий, чтобы определить, есть ли в поле действия более одной карты. Команда 0x93 0x20 Select cascade level 1 (SEL CL1) запрашивает у всех карт в поле действия сообщить первую часть своих идентификаторов UID.

Карта отвечает 0x08 0xFE 0xE4 0xEC 0xFE, первые четыре байта — UID виртуальной карты Apple Pay и контрольная сумма 0xFE Bit Count Check (BCC) в конце.

Получив идентификаторы карт, считыватель обращается к конкретной карте командой 0x93 0x70 (SELECT). За командой следует UID карты 0x08 0xfe 0xe4 0xec 0xfe BCC 0xdd 0x6e CRC16.

Карта отвечает 0x20 Select Acknowledge (SAK) 0xfc 0x70 CRC16.

Если на этом шаге получено несколько ответов SAK, ридер может уменьшить длину UID в команде SELECT, пока не ответит единственная карта. Однако, как показано выше, некоторые POS-терминалы отказываются продолжать, если на этом этапе выявлены коллизии, то есть присутствие нескольких карт одновременно.

Ридер посылает команду

HALT

CRC16. Это команда завершения связи.

Дальше процедура повторяется заново, ридер снова пробуждает карту (WUPA), но уже без проверки коллизий, сразу выполняется SELECT. Зачем так сделано — не знаю, возможно, это какой-то более надежный способ определения коллизий.

Во второй раз ридер уже посылает команду 0xE0 0x80 Request Answer to Select (RATS) 0x31 0x73 CRC16.

Карта отвечает 0x05 0x78 0x80 0x70 0x02 Answer to select response (ATS) 0xA5 0x46 CRC16.

Answer to select — ответ аналогичный Answer To Reset (ATR) для контактных карт. В нем содержится информация о максимальном размере кадра и параметрах канального уровня.

На этом этапе «канальный» уровень завершен, далее начинается обмен на более высокоуровневом протоколе, в зависимости от приложения, содержащегося на карте. Операция SELECT одинакова для всех бесконтактных карт стандарта ISO 14443A, в том числе NFC-меток, билетов на общественный транспорт, и т.д.

NFC Эксперт

NFC Эксперт