Введение

NFC (Near Field Communication, «Коммуникация ближнего поля» или «связь ближнего действия») — это технология беспроводной высокочастотной связи малого радиуса действия, обеспечивающая обмен данными между устройствами на расстоянии нескольких сантиметров. Она объединяет интерфейс смарт-карты и считывателя в единое устройство.

В основе работы технологии NFC лежит индуктивная связь, так она основана на старой технологии RFID, которая также использует электромагнитную индукцию для передачи информации. Это говорит об одном существенном отличии между NFC и Bluetooth/Wi-Fi. Пассивные устройства NFC могут получать питание от полей, создаваемых активными устройствами, но с крайне малым диапазоном.

https://www.youtube.com/watch?v=ytpress

что позволяет отказаться от источника питания в данных компонентах. К сожалению технология NFC не может обеспечить достаточно высокую индуктивность, чтобы заряжать смартфоны, но QI зарядки основаны на том же физическом принципе. Электромагнитные поля могут быть использованы для передачи данных или индуцируют электрические токи в приемном устройстве.

Технология NFC имеет 2 режима работы: активный и пассивный.

В активном режиме взаимодействия NFC устройств оба устройства генерируют электромагнитное поле. В таком случае происходит следующий тип работы:

- Устройство-инициатор начинает обмен данными на выбранной скорости передачи

- Устройство-приемник отвечает о готовности приема на установленной скорости передачи

Рисунок 1. Активный режим работы NFC

Пассивный режим взаимодействия NFC устройств— электромагнитное поле генерирует только инициатор сеанса связи

- Устройство-инициализатор начинает обмен данными на выбранной скорости передачи

- Устройство-приемник отвечает, модулируя сигнал от имеющегося поля

Рисунок 2. Пассивный режим работы NFC

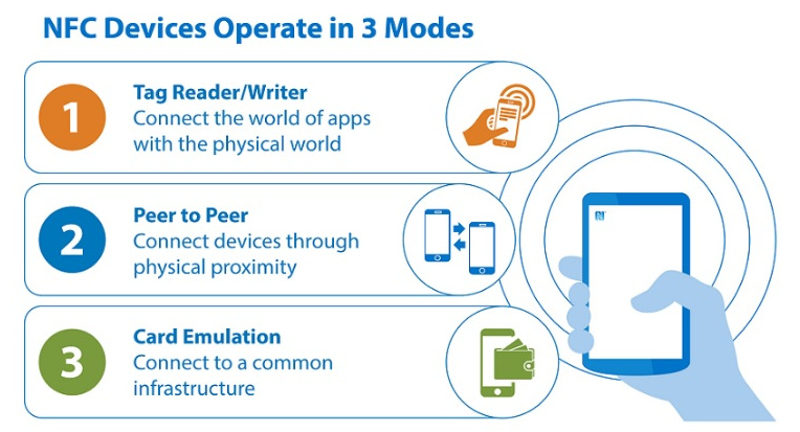

С учетом двух режимов технология NFC может использоваться для следующего:

- эмуляция карт: устройство NFC ведет себя как существующая бесконтактная карта;

- режим считывания: устройство NFC является активным и считывает пассивную RFID-метку, например для интерактивной рекламы;

- режим P2P: два устройства NFC вместе связываются и обмениваются информацией.

Технические аспекты работы NFC

NFC Forum

- Разработка спецификаций и механизмов тестирования, обеспечивающих согласованную и надежную работу NFC во всех трех режимах;

- Информационная поддержка среди поставщиков услуг и разработчиков о преимуществах технологии NFC для обеспечения роста внедрения и использования технологии NFC;

- Продвижение NFC Forum и других брендов NFC.

Например, в спецификации NFC Analog Technical Specification рассматриваются аналоговые радиочастотные характеристики устройства с поддержкой NFC. Эта спецификация включает в себя требования к мощности антенны, требования к передаче, требования к приемнику и формы сигналов (время /частота /характеристики модуляции).

Спецификация NFC Analog 2.0 ввела активный режим связи для обмена данными P2P и технологию NFC-V в режиме опроса. Версия 2.0 обеспечивает полную совместимость с устройствами, соответствующими ISO/IEC 14443 или ISO/IEC 18092.

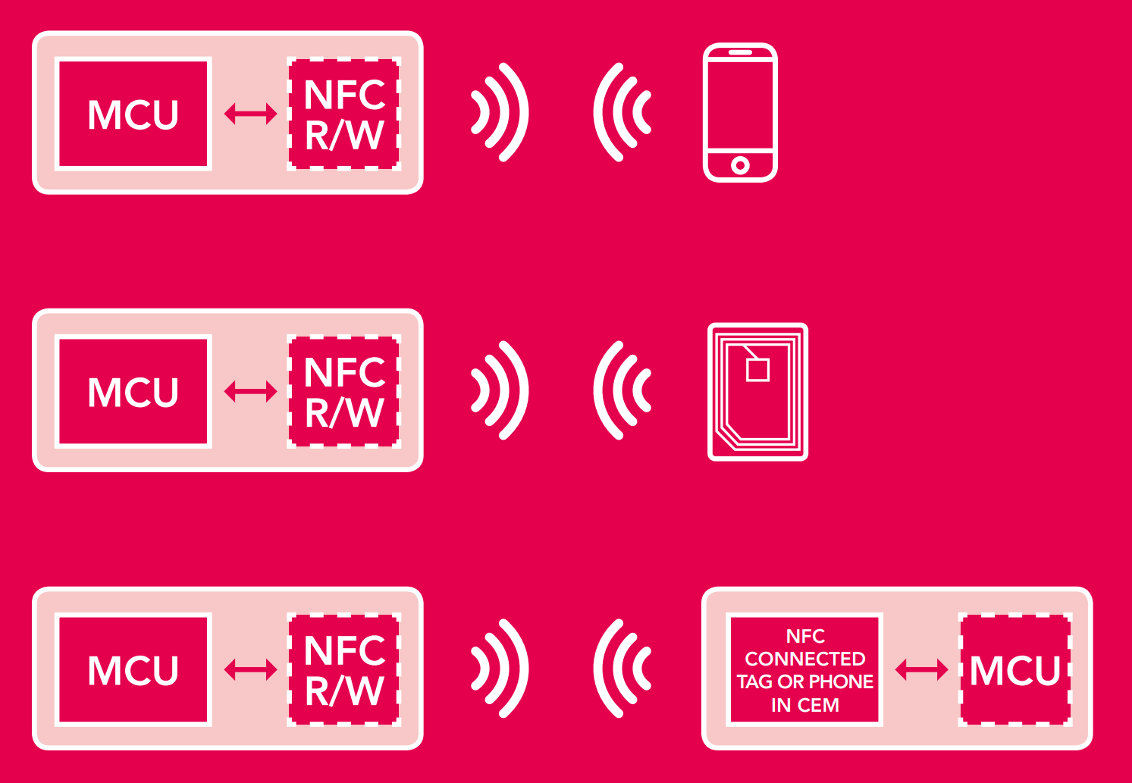

По этим спецификациям существует следующие способы связи для устройств NFC: NFC-A, NFC-B, NFC-F, и пять типов NFC-меток. Устройства NFC могут быть активной или пассивной коммуникации и поддерживать один (или несколько) из 3 режимов работы.

NFC-AТип связи NFC-A основан на стандарте ISO/IEC 14443A для бесконтактных карт. Типы связи отличаются используемыми режимами кодирования сигнала и модуляции. NFC-A использует код Миллера и амплитудную модуляцию. Двоичные данные передаются со скоростью около 106 Кбит/с, сигнал должен изменяться от 0% до 100%, чтобы различать двоичную 1 и двоичный 0.

NFC-BТип связи NFC-B основан на стандарте ISO/IEC 14443B для бесконтактных карт. NFC-B использует метод манчестерского кодирования. Двоичные данные также передаются со скоростью около 106 Кбит/с. Здесь вместо 100% используется 10% -ое изменение амплитуды для двоичного 0 (то есть низкого уровня) и 100% для двоичной 1 (то есть высокого).

NFC-FТип связи NFC-F основан на стандарте FeliCA JIS X6319-4, также известный как просто FeliCa. Стандарт регулируется японской JICSAP. Там эта технология, и наиболее популярна. Скорость передачи данных 212 / 424 Кбит/с, используется манчестерское кодирование и амплитудная модуляция.

Устройства с поддержкой NFC поддерживают три режима работы: устройство чтения / записи, одноранговая связь, эмуляция карты

https://www.youtube.com/watch?v=ytdev

Режим эмуляции карт позволяет устройствам с поддержкой NFC работать как смарт-карты.В режиме эмуляции карт устройство с поддержкой NFC обменивается данными с внешним считывателем, как обычная бесконтактная смарт-карта. Например, при выполнении платежа с помощью устройства с поддержкой NFC.

Одноранговый режим позволяет двум устройствам с поддержкой NFC взаимодействовать друг с другом для обмена информацией и файлами, чтобы пользователи устройств с поддержкой NFC могли быстро обмениваться контактной информацией и другими файлами одним касанием. Например, пользователи могут обмениваться параметрами настройки соединения Bluetooth или Wi-Fi или обмениваться данными, такими как виртуальные визитные карточки или фотографии.

Режим чтения / записи позволяет устройствам с поддержкой NFC считывать информацию, хранящуюся в NFC-тегах (или метках), встроенных в интеллектуальные плакаты и дисплеи, или взаимодействовать с другим NFC-устройством в режиме чтения / записи. Инициирующее устройство может считывать данные со второго устройства или записывать данные на него.

Безопасность

Защита современного автомобиля строится на 5 элементах: безопасный интерфейс, безопасный шлюз, безопасная сеть, безопасная обработка данных, безопасный доступ.

Рис. 19. Безопасность автомобиля.Secure interfaces – безопасный интерфейс. Secure Gateway – безопасный шлюз. Secure Network – безопасная сеть. Secure Processing – безопасная обработка данных. Secure Car Acces – безопасный доступ в машину.

Полный текст статьи NXP тут, там подробно рассматриваются защиты на уровнях с 1 по 4. Но нас интересует безопасность применения технологии NFC, раз уж статья об этом.Технология цифрового ключа или SmartKey (или Digital Key) разработана таким образом, что ключ не хранится и не передается в открытом виде.

Цифровой ключ, это какой-то оригинальный набор данных, которые производитель автомобиля зашивает в прошивку автомобиля вместе с набором функций, которые доступны по этому ключу. Он же (производитель автомобиля) является TSM (Trusted Service Manager) для пользователей ключа, т.е. пользователь не получает ключ от автомобиля, он получает набор зашифрованных данных, которые являются ключом к расшифровке оригинального ключа, и хранятся они в SE мобильного устройства, соответственно.

NFC используется только для передачи этих зашифрованных данных автомобилю. Учитывая, что NFC работает на расстоянии около 10 см., практически невозможно просканировать и узнать эти данные. Еще важной частью архитектуры безопасности является TEE, это так называемая Trusted Execution Environment или безопасная среда исполнения, является безопасной площадью основного процессора и гарантирует защиту кода и данных, загруженных внутри, в отношении конфиденциальности и целостности.Рис. 20.

Безопасный доступ в автомобиль по NFC. Car OEM – производитель автомобиля. TSM – доверенный менеджер услуг (поставщик ключей). Mobile UI – мобильный интерфейс. TUI – доверенный интерфейс. TEE – доверенная среда исполнения. Secure Element – защищенный элемент. SE provider – провайдер защищенного элемента. SE provider agent – исполняемое приложение провайдера защищенного элемента. NFC – чип NFC.

Рис. 21. Апплеты в защищенном элементе.

Любые конфиденциальные данные, например, данные, связанные с виртуальной картой, которые хранятся в SE, защищены так же, как и на физической бесконтактной карте. Однако есть одно важное отличие. SE постоянно подключен к смартфону и через смартфон к Интернету. Потенциал для атак намного выше, чем для реальной карты.

К данным на обычной карте можно получить доступ, только если она оказывается рядом с бесконтактным считывателем, и только в том случае если бесконтактный считыватель был взломан. Из этого следует необходимость ограничить доступ к апплетам на SE.И вот, еще одна некоммерческая организация, которая занимается разработкой спецификаций для безопасных цифровых экосистем в США, Global Platform выпустили спецификацию доверенной среды исполнения, или TEE.

Эта среда, такой слой между ОС мобильного устройства и SE, в котором обмен данными и командами защищен. Вот тут спецификации Global Platform по криптографическим алгоритмам, системной архитектуре TEE и т.д.Рис. 22 Trusted Execution Environment – доверенная среда исполнения.GlobalPlatform TEE Internal API – внутренний API доверенной среды исполнения.

https://www.youtube.com/watch?v=ytcreators

Trusted Core Environment – доверенная среда ядра. Trusted Functions – доверенные функции. TEE Kernel – ядро доверенной среды исполнения. HardWare secure resources – аппаратные ресурсы безопасности. Hardware Platform – аппаратная платформа. Rich OS – операционная система. GlobalPlatform TEE client API – клиентские API доверенной среды исполнения. Rich OS application environment – основная среда исполнения приложений в операционной системе.

Вот тут серия семинаров SmartCardAlliance по основам безопасности NFC.

Использование технологии HCEПоследние версии операционной системы Android поддерживают Host Card Emulation или HCE. Использование HCE означает, что команды NFC можно направлять прямо в API, работающее в операционной системе мобильного устройства. Сама технология HCE не предъявляет требований, к хранению и обработке учетных или конфиденциальных данных, также HCE не предоставляет какие-либо методы обеспечения безопасности.

Любая необходимая защита должна быть реализована поверх реализации HCE.Приложение может пересылать команды NFC в любое место, доступное для смартфона. Это делает варианты реализации виртуальной карты практически безграничными – от полностью облачной карты до хранения (части) виртуальной карты в SE.

Поскольку HCE не обеспечивает безопасность, эта технология используется совместно с уже известными TEE и токенизацией. TEE предоставляет сервисы безопасности и изолирует доступ к своим аппаратным и программным ресурсам безопасности от многофункциональной ОС и связанных приложений. Алгоритм токенизации подменяет конфиденциальные данные токеном, таким же по виду, но бесполезным для злоумышленника.

Безопасные платежи

В народе ходят такие байки, то вроде вот у кого-то там карта бесконтактная лежала в заднем кармане брюк, а тут раз мимо кармана пронесли беспроводной терминал и прошло списание денежной суммы. Держите жуликов! Технически, конечно, такое возможно, если беспроводной терминал, который размером с кирпич, спрятать в пакет, да подгадать, чтобы рассеянный покупатель убрал карту подальше от глаз, потом как-то незаметно провести эту махинацию с прикладыванием пакета к карману где спрятана карта…

Ну, такое конечно, сомнительное жульничество. Для совсем мнительных есть изобретение, которое называется клетка Фарадея. Вкратце, оно служит для экранирования предмета от внешних электромагнитных полей. Это изобретение Фарадея взято в основу чехлов для экранирования ключей, карт, и подобных устройств NFC от возможности считывания без ведома владельца.

А вот тут SmartCardAlliance отвечает на вопросы безопасны ли бесконтактные платежи.

Основными угрозами безопасности являются:

- Подслушивание

- Модификация данных

- MitM-атака

- Кража устройства

- Ошибки в программном коде

Подслушивание

Подслушивание происходит когда преступник “слушает” эфир во время совершения NFC-транзакции. Злоумышленнику не нужно перехватывать каждый отдельно модулируемый сигнал для с получения секретной информации.

При передаче данных злоумышленник может манипулировать передаваемыми данными или просто засорять эфир. В таком случае вся передаваемая информация будет повреждена и не будет иметь смысла для конечного устройства-получателя.

MitM-атака

Рисунок 3. Модель атаки MitM

Если предположить, что А и B используют активный и пассивный режим работы NFC-модуля соответственно, то будет создана следующая ситуация. А генерирует ВЧ-поля и отправляет данные B. Если злоумышленник (Е) находится достаточно близко, то он может подслушивать данные, посланные А. Кроме того, Е должна активно мешать передаче А, чтобы убедиться, что B не получает данных.

Кража устройства

Получив мобильное NFC-устройство, злоумышленник может также получить права суперпользователя, подключив это устройство к другому, таким образом, получить всю необходимую информацию и использовать ее для осуществления нелегитимных транзакций.

Угрозы данного типа позволяют получать информацию о платежной информации или позволяющую совершать транзакции из-за ошибок в коде приложения, неверную реализацию кода, несоответствию ТЗ и другим ошибкам, вызванным вследствие ошибок в реализации приложения или же операционной системы.

- White box криптография;

- Программное обеспечение, защищенное от модификации;

- Биометрические факторы;

- Идентификация устройства;

- Безопасная среда исполнения;

- Гибридная технология HCE SE.

Оборудование NFC

NXP Semiconductors

Метки имеют RF(radio frequency) интерфейс, который полностью комплементарен с NFC спецификацией, используют режим energy harvesting*, поэтому нет необходимости в установке батареи для питания пассивной NFC-метки.

NFC Frontend (NFC чип)Интегральные схемы с NFC-интерфейсом. Дают возможность гибкой настройки NFC под вашу систему.

NFC-контроллер с настраиваемой прошивкойКонтроллер NFC – это микрочип с интерфейсом NFC плюс 32-битный микроконтроллер Cortex-M0, который может выполнять логику вашего приложения. Прошивка полностью кастомизирована под нужды заказчика.NFC-контроллер с интегрированной прошивкойЭто готовое решение, которое объединяет интерфейс NFC с 32-битным Cortex-M0, микроконтроллер оснащен встроенной прошивкой, и оптимизирован для использования с ОС.

Отраслевые решения использования NFC

Маркетинг

Для различных угроз предлагаются различные решения, которые могут минимизировать риски несанкционированной оплаты и повысить безопасность мобильных платежей до соответствующего уровня.

Подслушивание

Технология NFC сама по себе не может защитить себя от прослушки. Важно отметить, что данные, передаваемые в пассивном режиме значительно труднее перехватить, но пассивный режим в большинстве решений и приложений не применим.

Единственное решение, которое защищает от данной угрозы – предварительно установить безопасный канал связи.

Обзор различных платежных приложений на основе NFC

Google Wallet

Google Wallet существует с 2011 года, система имеет как минимум 3 версии. В каждой версии менялся технический подход к мобильным платежам в основном из-за политической ситуации, которая была вокруг системы. В ныне используемой версии используется технология HCE (Host-based Card Emulation), которая эмулирует кредитную карту без использования элемента безопасности, доступ к которому может быть ограничен из-за его использования другой платёжной системой.

Потребитель же может добавлять все свои кредитные и дебитные карты, подарочные карты с помощью Google Wallet как на их сайте, так и в самом приложении кошелька от Google. Так же можно добавлять некоторые суммы напрямую на баланс аккаунта.

Было обнаружено несколько уязвимостей, которые были связаны с ошибками или недоработками в программном коде приложения. На данный момент все критические уязвимости устранены.

Apple Pay

Мобильное платежное приложение от корпорации Apple является своеобразным гибридом использования технологий HCE и SE (Элемент безопасности). Использование токенов говорит о том, что подход в данном решении ближе в технологии облачной эмуляции карты, однако хранение токенов в элементе безопасности, реализованном в отдельном физическом защищенном чипе говорит об использовании SE.

На данный момент не было обнаружено никаких уязвимостей в данном платежном приложении.

Билайн

Для пользования данным платежным приложением требуется карта «Билайн» — обычная дебетовая MasterCard, которую можно получить в любом салоне «Билайн».

https://www.youtube.com/watch?v=ytpolicyandsafety

Карта эмулируется на телефоне.

https://www.youtube.com/watch?v=ytcopyright

Данные, необходимые и достаточные для осуществления NFC-платежей, хранятся непосредственно в памяти смартфона. Однако для мобильного приложения карты «Билайн» используется комплекс мер, которые сводят к минимуму вероятность взлома.

- Продукт защищен от взлома и клонирования как на уровне самого приложения, так и на уровне процессинга;

- Операции по заблокированному телефону невозможны;

- Операции на сумму свыше 1000 рублей защищены онлайн пин-кодом;

- Возможна удаленная блокировка карты.

- Каждая транзакция защищена уникальной криптограммой, без которой авторизация невозможна.

NFC Эксперт

NFC Эксперт